jeg tror vi alle kan være enige, feilsøking tilfeldig konto lockout kan være en stor smerte.

En bruker ringer helpdesk, vil du låse opp kontoen sin, 5 minutter senere er de igjen med en annen lockout. På dette punktet, alle er frustrert, og ingen vet hva pokker er det som forårsaker lockout.

jeg har gode nyheter.

Det er konto lockout verktøy som kan hjelpe deg med raskt å oppspore kilden til problemet.,

I dette innlegget, jeg vil lede deg gjennom den eksakte trinnvis prosess jeg bruke for å spore opp kilden til tilfeldig konto lockout.

– >

Anbefalt Redskap: SolarWinds Admin Bundle for Active Directory

3 Gratis verktøy, finne inaktive brukere eller datamaskin kontoer og raskt bulk import nye brukerkontoer.,

Last ned din gratis kopi av Admin Bundle for Active Directory

Det er mange Active Directory-Verktøy som kan hjelpe deg med feilsøking konto lockout, men min favoritt er Microsoft-Kontoen Lockout og styringsverktøy. Det er gratis, enkelt, lett å bruke og leveres med flere verktøy.

Vanligste årsakene til konto lockout:

Når feilsøking konto lockout, hold denne listen i tankene, 99% av konto lockout er forårsaket av en av elementene på denne listen.,

Mobile Enheter

Telefoner og andre mobile enheter kan ha flere apper som krever active directory-legitimasjon, Outlook blir en av dem. Når brukeren endrer ANNONSEN deres passord de kan ha behov for å oppdatere sine mobile apps så vel. Med flere og flere brukere har flere mobile enheter, dette er som regel #1 forårsake fra tilfeldig lockout.

Tjenester

jeg har sett av tjenester er satt til å kjøre som en vanlig brukerkonto. Dette vil føre til noen lockout spørsmål når brukeren endrer passord. Du kan åpne tjenester-konsollen og se hva konto de er satt til å kjøre som., Hvis en tjeneste trenger for å kjøre som en network-konto, er det best å opprette en tjeneste-kontoen og sette passordet som aldri utløper. Hvis det ikke trenger nettverk få tilgang til, og gjør den til en lokal konto.

Oppgaver

Som tjenester, planlagte oppgaver er ofte oppsett med brukerrettigheter i stedet for en tjeneste-konto. Sjekk den planlagte oppgaver og sørge for at de er konfigurert til å kjøre under en tjeneste-konto.

RDP økter

RDP økter vil ofte være stengt ut i stedet for å logge ut, forlater dette RDP sesjon fortsatt er logget inn., Med mindre du har en politikk som styrker den avlogging etter en periode av tid, kan brukere bli igjen med ståle RDP økter. Det er beste praksis for å logge av RDP økter når du er ferdig.

LDAP-autentisering tjenester

Dette er som tjenester, men jeg nevner det separat fordi det er mange programmer som bruker Active Directory-godkjenning.

For at dette skal fungere programmet trenger du en konto oppsett som kan lese AD objekter. Jeg har sett individuelle kontoer som brukes for dette mange ganger. Som tjenester og oppgaver, er det best å opprette en tjenestekonto for dette.,

Bruker feil

Brukere bare å skrive inn passordet feil. Dette er vanligvis ikke resultere i tilfeldig, fortsetter lockout, men gjør opprette samtaler til helpdesk.

Trinn #1: Krav

følgende krav må stilles inn eller lockout verktøyet vil mislykkes å kjøre skikkelig.

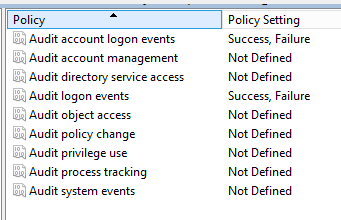

1. En revisjon politikk må bli sett på alle datamaskiner og domenekontrollere, detaljer nedenfor. Jeg anbefaler at du bruker gruppepolicy til å administrere audit policy på alle datamaskiner.

2. Du må ha tillatelse til å vise sikkerheten logger på domenekontrollere og datamaskiner.,

Konfigurer for overvåkingspolicy med Group Policy

For domenekontrollere konfigurere innstillingene for overvåkingspolicy i Standard Policy for Domenekontrollere.

For datamaskiner, kan du angi dette i Standard domenepolicy.

Se min Group Policy-Best Practices guide for tips om standard domenepolicy.

1., I Group policy management console utvid computer configuration > Politikk > Windows Innstillinger > Security-Innstillinger > Lokale Policyer > Audit Policy

2. Aktiver kontroll konto påloggingshendelser og revisjon påloggingshendelser, aktiverer du både suksess og fiasko.

Hva er forskjellen mellom de to policy-innstillinger?,

Revisjon konto påloggingshendelser: For domene kontoer, denne politikken vil ta for pålogging/avlogging hendelser på domenekontrolleren. Så når du logger deg på domenet hendelsene vil få logget på domenekontrolleren.

Revisjon påloggingshendelser: Denne politikken vil ta for pålogging/avlogging hendelser på arbeidsstasjonen.

Trinn 2: Last ned og installer

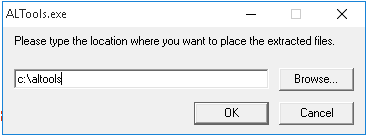

installer bare trekker ut innholdet til en mappe av ditt valg.

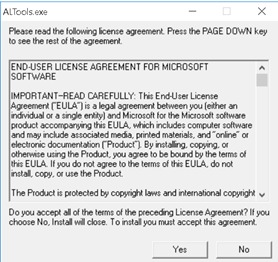

2. Godta Lisensavtalen for

3. Skriv inn plasseringen der du vil at verktøy som er trukket ut.

4., Installere fullført

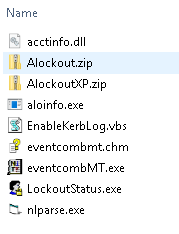

Når filen er pakket ut, bør du ha en liste over filer som nedenfor. Nedlastingen inneholder flere filer og verktøy, men for å spore opp kilden til konto lockout spørsmål jeg skal bruke LockOutStatus.exe-verktøyet bare.

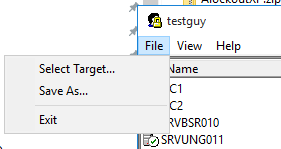

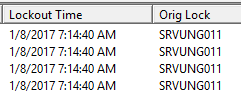

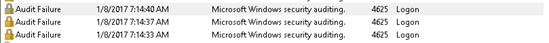

Steg #4: Kjør Lockoutstatus.exe

1. Kjør Lockoutstatus.exe-verktøyet fra den mappen du pakket ut

2. Filen > Velg Mål

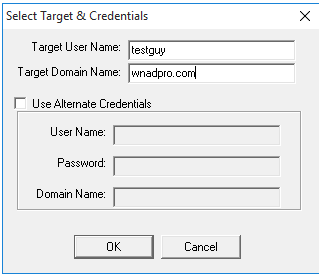

3. I mål-brukernavn-boksen skriver du inn brukerens påloggingsnavn (også kalt SAMAccountName).,

4. I mål-domene-skriv inn domenenavnet

5. Klikk OK

Du bør nå se status for sperring av konto du har valgt.

Lag notat av disse kolonner:

User State – er det låst

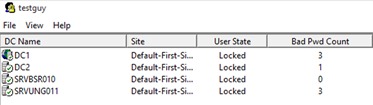

Lockout Tid – hvis låst gjør ikke av den eksakte utestengningstid

Org Lock – Dette er domenekontrolleren som det opprinnelig var låst på.

I mitt eksempel bruker testguy er låst ute, lockout tid er 7:14:40 AM og dens Original Lås er srvung011.,

Nå som vi har denne informasjonen, kan du gå videre til de neste trinnene.

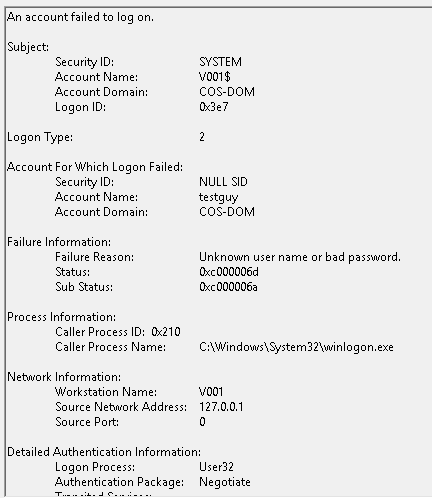

Trinn 5: Finn den som ringer datamaskin (kilde datamaskin)

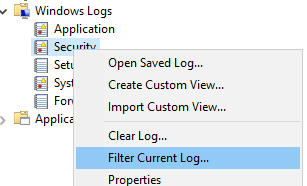

1. Åpne hendelsesliste på serveren som viser i Original Lås

2. Gå til security logger

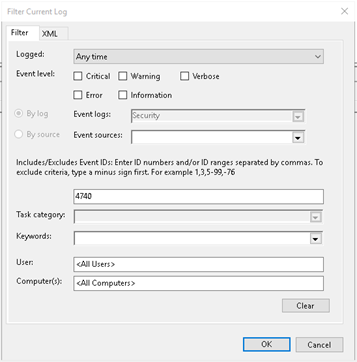

3. Filter hendelser og for ID 4740

Høyre Klikk på Security og velg filter gjeldende logg

skriv Inn hendelses-ID 4740 i hendelses-ID-feltet

Klikk på OK

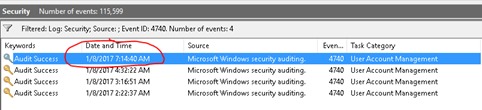

Du bør nå se bare hendelser 4740., Finn hendelsen som skjedde i den dato og klokkeslett-verktøyet viste.

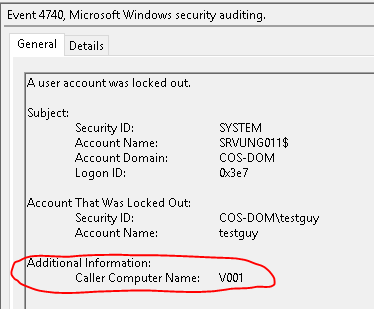

jeg kan se fra, logger lockout kommer fra en PC som kalles V001. Nå som du vet kildedatamaskinen, kan du allerede vet hva det er som forårsaker problemet. Hvis ikke går du til trinn #6 for å finne mer informasjon om hva akkurat på kilden som er årsaken til lockout.

Trinn #6: Vis logger på den som ringer maskinen

Hvis trinnene ovenfor åpenbart den som ringer maskinen og du fortsatt trenger mer informasjon, kan du følge disse trinnene.

1., Åpne sikkerhet hendelseslogger på den som ringer maskinen og se på loggene med den eksakte tiden av lockout. Avhengig av hva som er årsaken til lockout av hendelses-id vil være forskjellige. I mitt eksempel, det er hendelses-ID 4625.

Se på detaljer jeg kan prosessen er winlogon.exe og en pålogging type 2. Et raskt google-søk forteller meg dette arrangementet er opprettet når en bruker forsøker å logge deg på på den lokale tastaturet. Så dette forteller meg at brukeren er bare å skrive inn passord i feil i windows-pålogging skjermen.,

Der har du det, 6 enkle trinn for å spore opp kontoen for å låse opp problemer.

Nedenfor er et annet eksempel hvor kilden lockout kommer fra brukerens mobiltelefon.

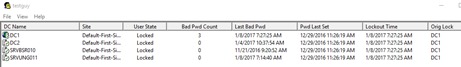

Eksempel 2

Dette eksempelet vil jeg låse opp en konto fra en mobil enhet. Fremgangsmåten er den samme som over, men jeg vil bare se at den opprinnelige lockout domenekontroller kan være forskjellige, og prosessen eller tjenesten kan være forskjellige på kildedatamaskinen.,

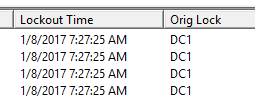

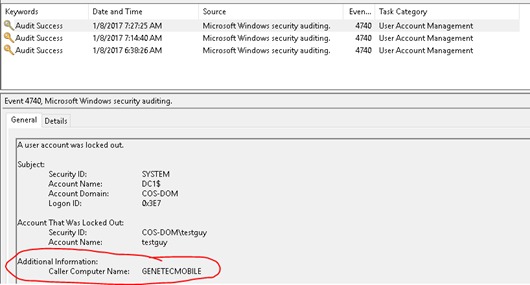

Konto ble låst ute på DC1 denne tiden på 7:27:25 AM

Filtrer hendelseslogger på DC1 og ser på detaljene for en som ringer datamaskinen.

GENETECMOBILE er kilden.

Når jeg sjekke hendelseslogger på GENTECMOBILE jeg se en kjørbar i genetec programmet filer.

Med denne informasjonen, jeg vet en bruker prøver å autentisere fra en app på mobiltelefonen.

Hva om det er ingen som ringer datamaskinen?,

Nedenfor er noen tips til når det er ingen som ringer datamaskin som er oppført i EvenID 4740.

- Har brukeren doublecheck sine mobile enheter og sørge for at de har oppdatert deres passord i alle apper. Dette er #1 vanlig årsak til lockout så det er derfor jeg nevner det igjen.

- Deaktiver ActiveSync og OWA for brukeren å se om det stopper lockout. Hvis dette fast er det så de trenger å oppdatere sine rettigheter på den mobile enheten.

- Har brukeren arbeider på en annen datamaskinen for dag til dag. Gamle legitimasjon kan bli lagret i en lokal app eller i brukerens nettleser., Arbeider fra en annen datamaskin for dagen kan bidra til å innskrenke hvis problemet med maskinen sin.

Flere verktøy:

Netwrix Account Lockout Examiner – Dette verktøyet oppdager konto lockout i sanntid, og det kan sende e-post varsler. Jeg ga dette verktøyet en prøve, og det gjorde showet konto lockout i sanntid, men det hadde problemer med å finne kilden til konto lockout.

PowerShell – Artikkel av TechNet-scripting fyr som forklarer hvordan bruke PowerShell for å finne brukere låst ute beliggenhet. Skriptet er å gjøre stort sett hva de lockoutstatus verktøyet gjør., Hvis du er i PowerShell dette kan være et veldig nyttig script. Du kan i utgangspunktet automatisere trinnene jeg gitt.

jeg håper denne artikkelen har hjulpet deg med å finne kilden til konto lockout i miljøet. Hvis du har noen spørsmål igjen en kommentar nedenfor.,

Se også: Hvordan å Finne og fjerne gammel bruker-og datamaskin kontoer

– >

Anbefalte Verktøy: SolarWinds Server & Program-Skjerm

![]()

Dette verktøyet ble utviklet for å Overvåke Active Directory og andre viktige tjenester som DNS & DHCP. Det vil raskt se domenekontroller problemer, hindre replikering feil, spor mislykkede påloggingsforsøk, og mye mer.

Det jeg liker best om SAM er at det er enkelt å bruke dashboard og varsling funksjoner., Den har også muligheten til å overvåke virtuelle maskiner og lagring.

Last ned Din Gratis Prøveversjon Her