Ik denk dat we het allemaal eens kunnen zijn, het oplossen van willekeurige account lockouts kan een grote pijn zijn.

een gebruiker belt de helpdesk, u ontgrendelt hun account, 5 minuten later bellen ze opnieuw met een andere lockout. Op dit punt, iedereen is gefrustreerd en niemand weet wat de heck is de oorzaak van de lockouts.

Ik heb goed nieuws.

Er zijn Account lockout tools die kunnen helpen en snel het opsporen van de bron van het probleem.,

in dit bericht, zal ik u door het exacte stap voor stap proces dat ik gebruik voor het opsporen van de bron van willekeurige account lockouts.

aanbevolen hulpprogramma: SolarWinds-Beheersbundel voor Active Directory

3 gratis hulpprogramma ‘ s, Zoek Inactieve gebruikers-of computeraccounts en importeer snel nieuwe gebruikersaccounts.,

Download uw gratis exemplaar van Admin Bundle voor Active Directory

Er zijn veel Active Directory-Tools die kunnen helpen bij het oplossen van problemen met account lockouts, maar mijn favoriet is het Microsoft Account Lockout and Management Tool. Het is gratis, eenvoudig, makkelijk te gebruiken en wordt geleverd met verschillende tools.

veel voorkomende oorzaken van account lockouts:

bij het oplossen van problemen met account lockouts, houd deze lijst in gedachten, 99% van de account lockouts worden veroorzaakt door een van de items op deze lijst.,

mobiele apparaten

telefoons en andere mobiele apparaten kunnen meerdere apps hebben die Active directory-referenties vereisen, waarbij Outlook een van hen is. Wanneer de gebruiker verandert hun advertentie wachtwoord kunnen ze nodig hebben om hun mobiele apps bij te werken en. Met meer en meer gebruikers met meerdere mobiele apparaten is dit meestal de #1 oorzaak van willekeurige lockouts.

Services

Ik heb gezien dat services ingesteld zijn om te draaien als een gewoon gebruikersaccount. Dit zal leiden tot een aantal lock-out problemen wanneer de gebruiker zijn wachtwoord verandert. U kunt de services-console openen en zien als welk account ze zijn ingesteld., Als een service als netwerkaccount moet worden uitgevoerd, kunt u het beste een serviceaccount maken en het wachtwoord instellen om nooit te verlopen. Als het geen netwerktoegang nodig heeft, maak er dan een lokaal account van.

taken

net als services worden geplande taken vaak ingesteld met gebruikersreferenties in plaats van een serviceaccount. Controleer de geplande taken en zorg ervoor dat ze zijn ingesteld om te worden uitgevoerd onder een service-account.

RDP-sessies

RDP-sessies worden vaak afgesloten in plaats van uit te loggen, waardoor de RDP-sessie nog steeds ingelogd is., Tenzij u een beleid hebt dat het afmelden na een bepaalde tijd forceert, kunnen gebruikers vervallen RDP-sessies achterblijven. Het is de beste praktijk om RDP-sessies af te melden wanneer deze zijn gedaan.

LDAP authentication services

Dit lijkt op services, maar ik noem het apart omdat er veel toepassingen zijn die Active Directory authenticatie gebruiken.

om dit te laten werken heeft de toepassing een account nodig dat de AD-objecten kan lezen. Ik heb individuele accounts hier vaak voor gezien. Net als services en taken is het het beste om hiervoor een serviceaccount aan te maken.,

gebruikersfout

gebruikers typen gewoon hun wachtwoord verkeerd in. Dit resulteert over het algemeen niet in willekeurige, blijft lockouts, maar maakt oproepen naar de helpdesk.

Stap # 1: Vereisten

de volgende vereisten moeten worden ingesteld of het lockout-gereedschap zal niet goed werken.

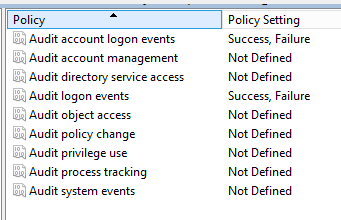

1. Er moet een controlebeleid worden ingesteld op alle computers en domeincontrollers, zie hieronder. Ik raad aan om het controlebeleid op alle computers te beheren met Groepsbeleid.

2. U moet over machtigingen beschikken om de beveiligingslogboeken op de domeincontrollers en computers weer te geven.,

configureer het controlebeleid met Groepsbeleid

voor de domeincontrollers configureer de controlebeleidsinstellingen in het standaardbeleid voor domeincontrollers.

voor de computers kunt u dit instellen in het standaard domeinbeleid.

Zie De Gids Voor best Practices voor mijn Groepsbeleid voor tips over het standaard domeinbeleid.

1., Vouw in de console Groepsbeleidsbeheer Computerconfiguratie uit > beleid > Windows-instellingen > beveiligingsinstellingen > Lokaal beleid > controlebeleid

2. Schakel aanmeldingsgebeurtenissen voor Accountcontrole en aanmeldingsgebeurtenissen controleren in, schakel zowel succes als mislukking in.

Wat is het verschil tussen de twee beleidsinstellingen?,

accountaanmeldingsgebeurtenissen controleren: voor domeinaccounts zal dit beleid aanmeldings – /afmeldingsgebeurtenissen vastleggen op de domeincontroller. Dus wanneer u inlogt op het domein de gebeurtenissen worden ingelogd op de domeincontroller.

aanmeldingsgebeurtenissen controleren: dit beleid zal aanmeldings – /afmeldgebeurtenissen vastleggen op het werkstation.

Stap # 2: Download en installeer

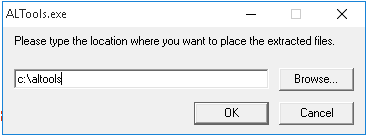

De installatie haalt gewoon de inhoud naar een map van uw keuze.

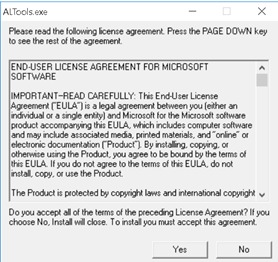

2. Accepteer de Eindgebruikerslicentie

3. Typ de locatie waar u de gereedschappen wilt uitpakken.

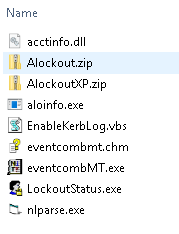

4., Installeer voltooid

zodra het bestand is uitgepakt, moet u een lijst met bestanden hebben zoals hieronder. De download bevat verschillende bestanden en tools, maar voor het opsporen van de bron van de account lockout problemen zal ik met behulp van de LockOutStatus.alleen exe-Gereedschap.

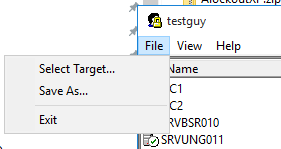

Stap #4: Run Lockoutstatus.exe

1. Controleer de Lockoutstatus.exe gereedschap uit de map die u hebt uitgepakt naar

2. Bestand > selecteer Doel

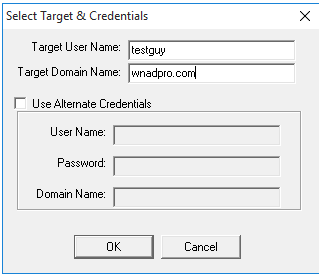

3. In het doel gebruikersnaam vak Voer de gebruikersnaam van de gebruiker in (ook wel de Samaccountnaam genoemd).,

4. Voer in het doeldomein uw domein

5 in. Klik op OK

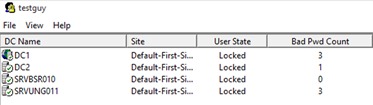

u ziet nu de lockout status van het account dat u hebt geselecteerd.

noteer deze kolommen:

gebruikerstatus-is het vergrendeld

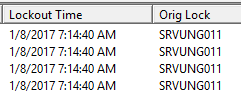

Lockout Time-als het vergrendeld is niet van de exacte Lockout Time

Org Lock-Dit is de domeincontroller waarop het oorspronkelijk vergrendeld was.

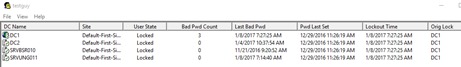

in mijn voorbeeld is user testguy vergrendeld, de lockouttijd is 7:14:40 AM en de Orig-vergrendeling is srvung011.,

nu we deze informatie hebben, gaan we verder met de volgende stappen.

Stap #5: Zoek de computer van de beller (broncomputer)

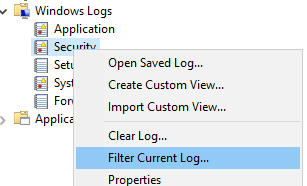

1. Logboeken openen op de server die in het Orig-slot

2 wordt weergegeven. Ga naar beveiligingslogboeken

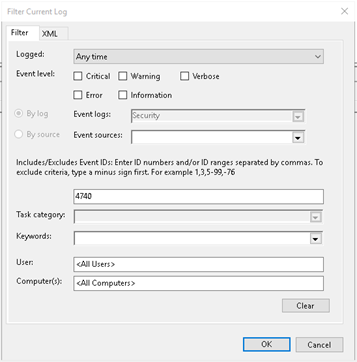

3. Filter gebeurtenissen en voor ID 4740

Klik met de rechtermuisknop op Beveiliging en selecteer filter huidige log

voer gebeurtenis ID 4740 in het Gebeurtenis ID veld

klik op OK

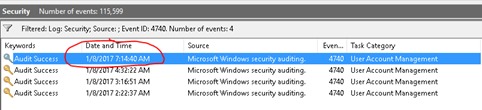

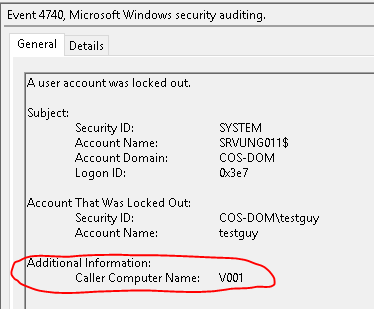

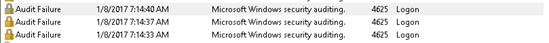

u ziet nu alleen gebeurtenissen 4740., Zoek de gebeurtenis die gebeurde op de datum en tijd dat de tool toonde.

uit de logs kan ik zien dat de lockouts afkomstig zijn van een PC genaamd V001. Nu je de broncomputer kent, weet je misschien al wat de oorzaak is van het probleem. Zo niet ga naar stap # 6 om meer details te vinden over wat er precies op de bron is de oorzaak van de lockouts.

Stap #6: Bekijk logs op de beller computer

als de stappen van boven de beller computer onthulde en u nog steeds meer details nodig hebt, volg dan deze stappen.

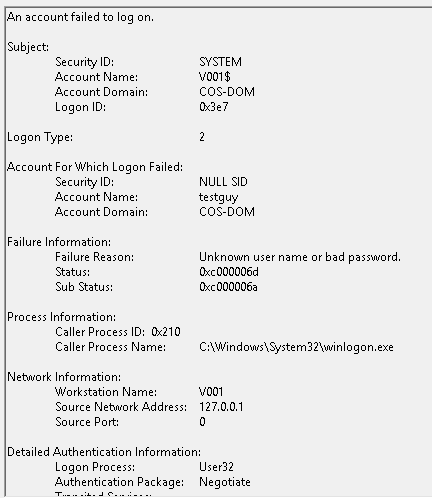

1., Open de logboeken van beveiligingsgebeurtenissen op de computer van de beller en bekijk de logboeken met de exacte tijd van de lockout. Afhankelijk van de oorzaak van de lockout zal de eventid anders zijn. In mijn voorbeeld is het event ID 4625.

kijkend naar de details die ik kan het proces is winlogon.exe en een logon type 2. Een snelle google-zoekopdracht vertelt me dat deze gebeurtenis wordt gemaakt wanneer een gebruiker probeert in te loggen op het lokale toetsenbord. Dus dit vertelt me dat de gebruiker is gewoon het invoeren van hun wachtwoord in verkeerde op het Windows logon scherm.,

daar heb je het, 6 eenvoudige stappen om problemen met het blokkeren van accounts op te sporen.

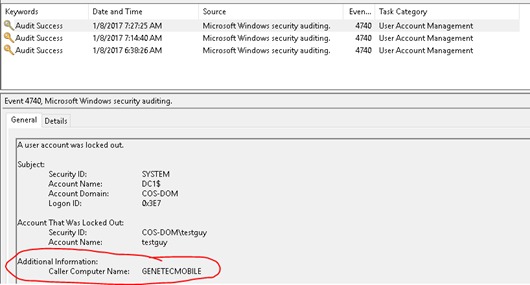

Hieronder is een ander voorbeeld waar de bron lockouts afkomstig zijn van de mobiele telefoon van een gebruiker.

Voorbeeld 2

dit voorbeeld zal ik een account van een mobiel apparaat vergrendelen. De stappen zijn hetzelfde als hierboven Ik wil gewoon zien dat de oorspronkelijke lockout domeincontroller kan verschillen en het proces of de service kan verschillen op de bron computer.,

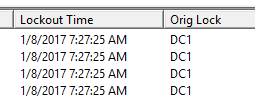

Account is op DC1 vergrendeld deze keer om 7:27:25

Filter de gebeurtenislogboeken op DC1 en bekijk de details voor een computer waarop de beller actief is.

GENETECMOBILE is de bron.

wanneer ik de gebeurtenislogboeken op GENTECMOBILE controleer, zie ik een uitvoerbaar bestand in de genetec-programmabestanden.

Met deze informatie Weet ik dat een gebruiker probeert te authenticeren vanuit een app op zijn mobiele apparaat.

Wat als er geen bellercomputer is?,

hieronder staan enkele tips voor wanneer er geen bellercomputer in de EvenID 4740 staat.

- laat de gebruiker zijn mobiele apparaat dubbel controleren en zorg ervoor dat hij zijn wachtwoord in alle apps heeft bijgewerkt. Dit is de #1 gemeenschappelijke oorzaak van lockouts dus dat is waarom ik het weer noemen.

- schakel ActiveSync en OWA uit zodat de gebruiker kan zien of dat de lockouts stopt. Als dit vast dan moeten ze hun referenties op het mobiele apparaat bij te werken.

- laat de gebruiker op een andere computer werken voor de dag. Oude referenties kunnen worden opgeslagen in een lokale app of in de browser van de gebruiker., Werken vanaf een andere computer voor de dag kan helpen beperken als het probleem is met hun computer.

Meer hulpmiddelen:

Netwrix Account Lockout Examiner – deze tool detecteert account lockouts in real time en het kan e-mailwaarschuwingen verzenden. Ik gaf deze tool een keer te proberen en het deed account lockouts tonen in real time, maar het had problemen met het vinden van de bron van de account lockout.

PowerShell-artikel van de TechNet scripting man dat uitlegt hoe PowerShell te gebruiken om gebruikers vergrendelde locatie te vinden. Het script doet eigenlijk wat de lockoutstatus tool doet., Als je van PowerShell houdt kan dit een erg handig script zijn. Je kunt de stappen die ik heb gegeven automatiseren.

Ik hoop dat dit artikel u heeft geholpen de bron van Account lockouts in uw omgeving te vinden. Als u vragen heeft, laat dan hieronder een reactie achter.,

zie ook: zoeken en verwijderen van verouderde gebruikers-en computeraccounts

aanbevolen Tool: SolarWinds Server & Applicatiemonitor

![]()

dit hulpprogramma is ontworpen om Active Directory en andere kritieke services zoals DNS DHCP. Het zal snel domeincontrollerproblemen herkennen, replicatiefouten voorkomen, mislukte aanmeldingspogingen volgen en nog veel meer.

wat ik het beste vind aan SAM is dat het gemakkelijk is om dashboard-en waarschuwingsfuncties te gebruiken., Het heeft ook de mogelijkheid om virtuele machines en opslag te controleren.

download hier uw gratis proefversie