cred că putem fi cu toții de acord, depanarea blocărilor de cont aleatorii poate fi o durere majoră.un utilizator apelează biroul de asistență, îi deblochezi contul, 5 minute mai târziu sună din nou cu un alt blocaj. În acest moment, toată lumea este frustrată și nimeni nu știe ce naiba provoacă blocajele.

am vești bune.există instrumente de blocare a contului care vă pot ajuta și urmări rapid sursa problemei.,

în această postare, vă voi parcurge procesul exact pas cu pas pe care îl folosesc pentru a urmări sursa blocărilor de cont aleatorii.

instrument recomandat: SolarWinds Admin Bundle pentru Active Directory

3 instrumente gratuite, găsi utilizator inactiv sau conturi de calculator și rapid vrac import noi conturi de utilizator.,există multe instrumente Active Directory care vă pot ajuta cu depanarea blocărilor contului, dar preferatul meu este instrumentul de blocare și gestionare a contului Microsoft. Este gratuit, simplu, ușor de utilizat și vine la pachet cu mai multe instrumente.când depanați blocările contului, rețineți această listă, 99% din blocările contului sunt cauzate de unul dintre elementele din această listă.,telefoanele și alte dispozitive mobile pot avea mai multe aplicații care necesită acreditări active directory, Outlook fiind pe ele. Când utilizatorul își schimbă parola anunțului, poate fi necesar să își actualizeze și aplicațiile mobile. Cu tot mai mulți utilizatori care au mai multe dispozitive mobile, aceasta este de obicei cauza #1 din blocări aleatorii.

servicii

am văzut că serviciile sunt setate să ruleze ca un cont de utilizator obișnuit. Acest lucru va duce la unele probleme de blocare atunci când utilizatorul își schimbă parola. Puteți deschide consola de servicii și a vedea ce cont sunt de configurare pentru a rula ca., Dacă un serviciu trebuie să funcționeze ca un cont de rețea, cel mai bine este să creați un cont de serviciu și să setați parola să nu expire niciodată. Dacă nu are nevoie de acces la rețea, atunci faceți-l un cont local.la fel ca serviciile, sarcinile programate sunt adesea configurate cu acreditările utilizatorului în loc de un cont de serviciu. Verificați sarcinile programate și asigurați-vă că sunt configurate pentru a rula sub un cont de serviciu.

sesiuni RDP

sesiunile RDP vor fi adesea închise în loc să se deconecteze, ceea ce lasă sesiunea RDP încă conectată., Dacă nu aveți o politică care forțează deconectarea după o perioadă de timp, utilizatorii ar putea rămâne cu sesiuni RDP învechite. Este cea mai bună practică să deconectați sesiunile RDP atunci când ați terminat.

LDAP authentication services

Acest lucru este ca servicii, dar o menționez separat, deoarece există multe aplicații care utilizează autentificarea Active Directory.

pentru ca aceasta să funcționeze, aplicația are nevoie de o configurare a contului care poate citi obiectele publicitare. Am văzut conturi individuale utilizate pentru acest lucru de multe ori. La fel ca serviciile și sarcinile, cel mai bine este să creați un cont de serviciu pentru acest lucru.,

eroare utilizator

utilizatorii introduc pur și simplu parola greșit. În general, acest lucru nu duce la întâmplare, continuă blocările, dar creează apeluri către biroul de asistență.

Pasul #1: Cerințe

următoarele cerințe trebuie setate sau instrumentul de blocare nu va funcționa corect.

1. O politică de audit trebuie setată pe toate computerele și controlerele de domeniu, detalii mai jos. Vă recomandăm să utilizați politica de grup pentru a gestiona politica de audit pe toate computerele.

2. Trebuie să aveți permisiuni pentru a vizualiza jurnalele de securitate pe controlerele de domeniu și computere.,

configurați politica de Audit cu Politica de grup

pentru controlorii de domeniu configurați setările politicii de audit în politica implicită a controlorilor de domeniu.

pentru computere, puteți seta acest lucru în Politica de domeniu implicită.

consultați Ghidul de bune practici pentru politica mea de grup pentru sfaturi despre politica implicită a domeniului.

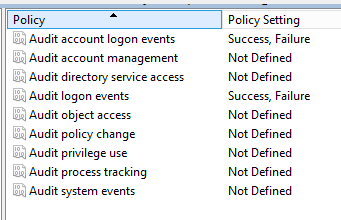

1., În Group policy management console extinde computer configuration > Politici > Setări Windows > Setări de Securitate > Politicile Locale > Audit Policy

2. Activați evenimentele de conectare la contul de Audit și evenimentele de conectare la audit, activați atât succesul, cât și eșecul.

care este diferența dintre cele două setări de politică?,

evenimente de conectare la contul de Audit: pentru conturile de domeniu, această politică va capta evenimentele de conectare / deconectare de pe controlerul de domeniu. Deci, atunci când vă conectați la domeniu, evenimentele vor fi înregistrate pe controlerul de domeniu.

Audit logon Evenimente: această politică va capta evenimente logon / logoff la stația de lucru.

Pasul # 2: Descărcați și instalați

instalarea extrage doar conținutul într-un folder la alegere.

2. Acceptați licența utilizatorului final

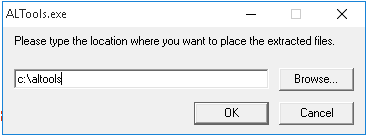

3. Tastați locația în care doriți să extrageți instrumentele.

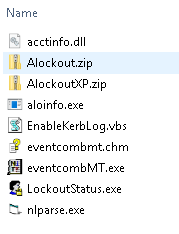

4., Odată ce fișierul este extras, ar trebui să aveți o listă de fișiere ca mai jos. Descărcarea conține mai multe fișiere și instrumente, dar pentru urmărirea sursei problemelor de blocare a contului voi folosi starea de blocare.exe instrument numai.

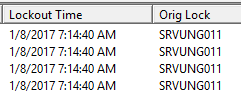

Pasul #4: Run Lockoutstatus.exe

1. Verifică starea de blocare.instrument exe din folderul pe care l-ați extras la

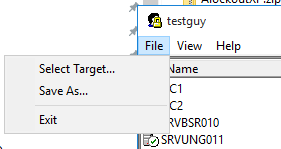

2. Fișierul > Selectați Țintă

3. În caseta Nume utilizator țintă introduceți numele de conectare al utilizatorului (numit și SAMAccountName).,

4. În domeniul țintă introduceți domeniul

5. Faceți clic pe OK

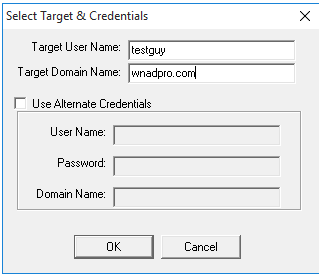

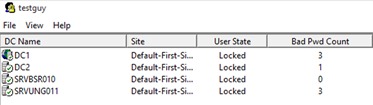

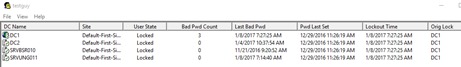

acum ar trebui să vedeți starea de blocare a contului pe care l-ați selectat.

notați aceste coloane:

starea utilizatorului – este blocat

timpul de blocare-dacă este blocat nu face din timpul exact de blocare

Org Lock-acesta este controlerul de domeniu pe care a fost inițial blocat.

În exemplul meu de utilizator testguy este blocat, blocare de timp este de 7:14:40 și Orig Blocare este srvung011.,acum că avem aceste informații, treceți la pașii următori.

Pasul #5: Găsiți computerul apelantului (computerul sursă)

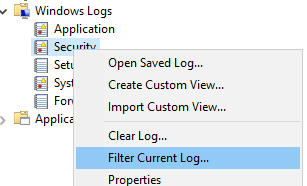

1. Deschideți vizualizatorul de evenimente pe serverul care se afișează în blocarea Orig

2. Accesați jurnalele de securitate

3. Filtru evenimente și pentru ID-ul 4740

Click Dreapta pe Securitate și selectați filtru de curent log

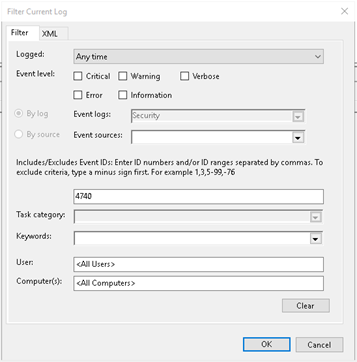

Introduceți ID-ul de eveniment 4740 în ID-ul evenimentului de câmp

faceți Clic pe OK

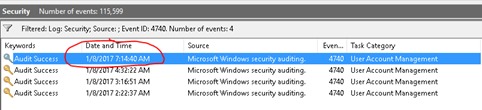

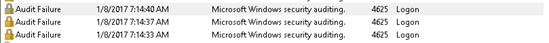

ar trebui să vedeți acum numai evenimente 4740., Găsiți evenimentul care s-a întâmplat la data și ora la care a arătat instrumentul.

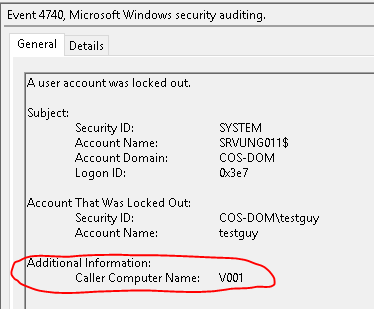

pot vedea din jurnalele blocările provin de la un PC numit V001. Acum, că știți computerul sursă, este posibil să știți deja ce cauzează problema. Dacă nu mergeți la Pasul #6 pentru a găsi mai multe detalii despre ce anume pe sursă cauzează blocările.

Pasul #6: Vizualizați jurnalele de pe computerul apelantului

dacă pașii de mai sus au dezvăluit computerul apelantului și mai aveți nevoie de mai multe detalii, urmați acești pași.

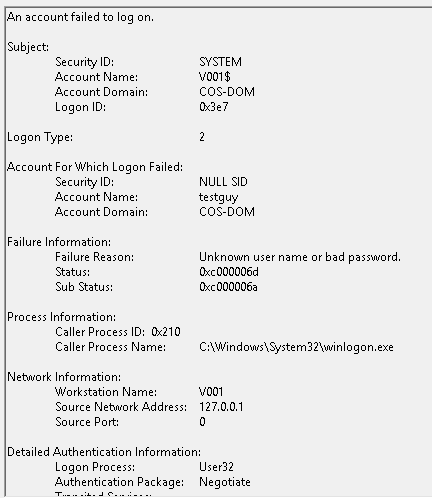

1., Deschideți jurnalele de evenimente de securitate de pe computerul apelantului și priviți jurnalele cu ora exactă a blocării. În funcție de ceea ce cauzează blocarea eventid va fi diferit. În exemplul meu, este ID-ul evenimentului 4625.

privind detaliile pot procesul este winlogon.exe și un tip de conectare de 2. O căutare rapidă pe google îmi spune că acest eveniment este creat atunci când un utilizator încearcă să se conecteze la tastatura locală. Deci, acest lucru îmi spune că utilizatorul își introduce parola greșit la ecranul de conectare windows.,

acolo aveți, 6 pași simpli pentru a urmări problemele de blocare a contului.

Mai jos este un alt exemplu în care blocările sursă provin de pe telefonul mobil al unui utilizator.

Exemplul 2

acest exemplu voi bloca un cont de pe un dispozitiv mobil. Pașii sunt aceiași ca mai sus vreau doar să văd că controlerul de domeniu de blocare original poate fi diferit, iar procesul sau serviciul poate fi diferit pe computerul sursă.,

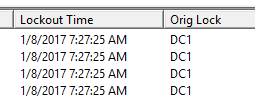

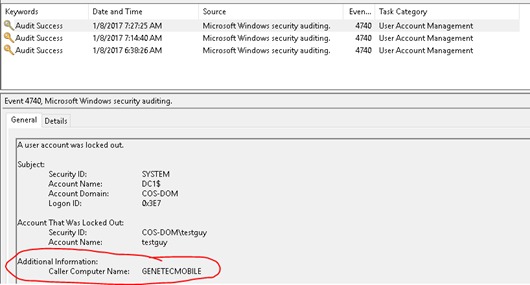

Contul a fost blocat pe DC1 acest moment la 7:27:25 AM

Filtra jurnalele de evenimente pe DC1 și uita-te la detalii pentru un apelant calculator.

GENETECMOBILE este sursa.

când verific jurnalele de evenimente pe GENTECMOBILE văd un executabil în fișierele programului genetec.cu aceste informații, știu că un utilizator încearcă să se autentifice dintr-o aplicație de pe dispozitivul mobil.

ce se întâmplă dacă nu există nici un computer apelant?,

mai jos sunt câteva sfaturi pentru atunci când nu există nici un computer apelant enumerate în EvenID 4740.

- utilizatorul are dublulverificați dispozitivul mobil și asigurați-vă că și-au actualizat parola în toate aplicațiile. Aceasta este cauza # 1 comună a blocajelor, de aceea o menționez din nou.

- dezactivați ActiveSync și OWA pentru ca utilizatorul să vadă dacă acest lucru oprește blocările. Dacă acest lucru a rezolvat-o, atunci trebuie să își actualizeze acreditările pe dispozitivul mobil.

- au munca de utilizator pe un computer diferit pentru a doua zi. Acreditările vechi pot fi salvate într-o aplicație locală sau în browserul utilizatorului., Lucrul de pe un computer diferit pentru o zi poate ajuta la restrângerea în cazul în care problema este cu computerul lor.Netwrix Account Lockout Examiner-acest instrument detectează blocările contului în timp real și poate trimite alerte prin e-mail. Am încercat acest instrument și a arătat blocarea contului în timp real, dar a avut probleme în găsirea sursei blocării contului.PowerShell-articol de TechNet scripting guy care explică modul de utilizare PowerShell pentru a găsi utilizatorii blocat locație. Scriptul face practic ceea ce face instrumentul lockoutstatus., Dacă sunteți în PowerShell acest lucru ar putea fi un script foarte util. Practic, puteți automatiza pașii pe care i-am furnizat.sper că acest articol v-a ajutat să găsiți sursa blocărilor de cont în mediul dvs. Dacă aveți întrebări, lăsați un comentariu mai jos.,

a se Vedea de asemenea: Cum de a Găsi și scoateți vechi de utilizator și conturile de calculator

Recomandat Instrument: SolarWinds Server & Monitor Aplicație

Acest utilitar a fost conceput pentru a Monitoriza Active Directory și alte servicii esențiale ca DNS & DHCP. Acesta va identifica rapid problemele controlerului de domeniu, va preveni eșecurile de replicare, va urmări încercările de conectare eșuate și multe altele.ceea ce îmi place cel mai mult la SAM este că este ușor de utilizat tabloul de bord și funcțiile de alertare., De asemenea, are capacitatea de a monitoriza mașinile virtuale și stocarea.

descărcați versiunea de încercare gratuită aici