Jag tror att vi alla kan komma överens, felsökning slumpmässiga konto lockouts kan vara en stor smärta.

en användare anropar helpdesk, du låser upp sitt konto, 5 minuter senare anropar de igen med en annan lockout. Vid denna punkt, alla är frustrerade och ingen vet vad sjutton orsakar lockouts.

Jag har goda nyheter.

det finns kontolåsningsverktyg som kan hjälpa och snabbt spåra källan till problemet.,

i det här inlägget ska jag gå igenom den exakta stegvisa processen som jag använder för att spåra källan till slumpmässiga kontolåsningar.

rekommenderat verktyg: SolarWinds Admin Bundle för Active Directory

3 gratis verktyg, Hitta inaktiva användare eller datorkonton och snabbt bulk importera nya användarkonton.,

ladda ner din gratis kopia av Admin Bundle för Active Directory

det finns många Active Directory-verktyg som kan hjälpa till med felsökning av kontolåsningar, men min favorit är Microsoft-Kontolåsning och hanteringsverktyg. Det är gratis, Enkelt, lätt att använda och levereras med flera verktyg.

vanliga orsaker till kontolåsningar:

När du felsöker kontolåsningar ska du komma ihåg den här listan, 99% av kontolåsningarna orsakas av en av objekten i den här listan.,

mobila enheter

telefoner och andra mobila enheter kan ha flera appar som kräver Active directory-autentiseringsuppgifter, Outlook är på dem. När användaren ändrar sitt annonslösenord kan de behöva uppdatera sina mobilappar också. Med fler och fler användare som har flera mobila enheter är detta vanligtvis # 1 orsaken från slumpmässiga lockouter.

tjänster

Jag har sett tjänster som ska köras som ett vanligt användarkonto. Detta kommer att leda till några lockout problem när användaren ändrar sitt lösenord. Du kan öppna services console och se vilket konto de är inställda för att köras som., Om en tjänst behöver köras som ett nätverkskonto är det bäst att skapa ett servicekonto och ange lösenordet för att aldrig löpa ut. Om det inte behöver nätverksåtkomst, gör det till ett lokalt konto.

uppgifter

som tjänster konfigureras schemalagda uppgifter ofta med användaruppgifter istället för ett servicekonto. Kontrollera de schemalagda uppgifterna och se till att de är inställda för att köras under ett servicekonto.

RDP-sessioner

RDP-sessioner kommer ofta att stängas ut istället för att logga ut, vilket lämnar RDP-sessionen fortfarande inloggad., Om du inte har en policy som tvingar utloggningen efter en tidsperiod kan användare lämnas med inaktuella RDP-sessioner. Det är bästa praxis att logga ut RDP sessioner när det är gjort.

LDAP-autentiseringstjänster

det här är som tjänster, men jag nämner det separat eftersom det finns många program som använder Active Directory-autentisering.

för att detta ska fungera behöver programmet en kontoinställning som kan läsa ANNONSOBJEKTEN. Jag har sett enskilda konton användas för detta många gånger. Liksom tjänster och uppgifter är det bäst att skapa ett servicekonto för detta.,

användarfel

användare skriver helt enkelt in sitt lösenord fel. Detta resulterar i allmänhet inte i slumpmässig, fortsätter lockouts men skapar samtal till helpdesk.

Steg #1: Krav

följande krav måste ställas in eller låsverktyget kommer inte att fungera korrekt.

1. En revisionspolicy måste ställas in på alla datorer och domänkontrollanter, detaljer nedan. Jag rekommenderar att du använder Grupprincip för att hantera revisionspolicyn på alla datorer.

2. Du måste ha behörighet att visa säkerhetsloggarna på domänkontrollanterna och datorerna.,

konfigurera Revisionspolicyn med Grupprincip

för domänkontrollanterna konfigurera policyinställningarna för revisionen i policyn för Standarddomänkontrollanter.

för datorerna kan du ställa in detta i Standarddomänpolicyn.

Se guide för bästa praxis för min grupppolicy för tips om standarddomänpolicyn.

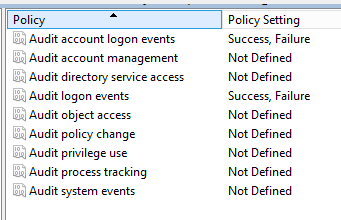

1., Expandera datorkonfigurationen i konsolen Grupprincip > policyer > Windows-Inställningar > säkerhetsinställningar > Lokala policyer > revisionspolicy

2. Aktivera Revisionskonto inloggningshändelser och revision inloggningshändelser, aktivera både framgång och misslyckande.

vad är skillnaden mellan de två policyinställningarna?,

händelser för inloggning av Revisionskonto: för domänkonton kommer den här policyn att fånga händelser för inloggning / utloggning på domänkontrollanten. Så när du loggar in på domänen kommer händelserna att bli inloggade på domänkontrollanten.

Audit logon events: denna policy kommer att fånga inloggnings – /utloggningshändelser på arbetsstationen.

steg # 2: Ladda ner och installera

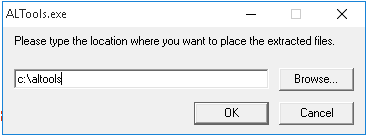

installationen extraherar bara innehållet till en valfri mapp.

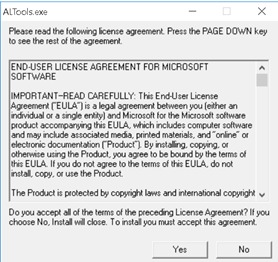

2. Acceptera Slutanvändarlicensen

3. Skriv den plats där du vill ha verktygen extraherade.

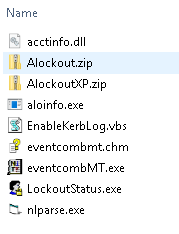

4., Installera klar

När filen extraheras bör du ha en lista med filer som nedan. Nedladdningen innehåller flera filer och verktyg, men för att spåra källan till konto lockout frågor jag kommer att använda LockOutStatus.endast exe-verktyg.

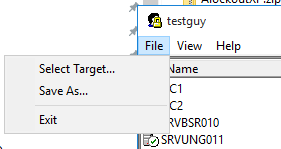

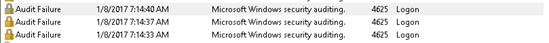

steg #4: Kör Lockoutstatus.exe

1. Kör Lockoutstatus.exe verktyg från mappen du extraherade till

2. File > Välj mål

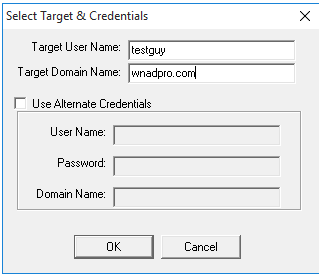

3. I rutan Mål användarnamn anger du användarens inloggningsnamn (även kallat SAMAccountName).,

4. I måldomänen anger du din domän

5. Klicka på OK

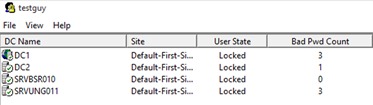

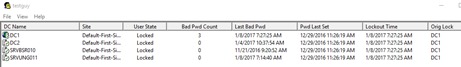

Du bör nu se lockout status för det konto du valt.

notera dessa kolumner:

användarstatus-är det låst

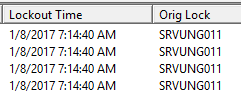

Lockout Time – om dess låsta inte av den exakta Lockout Time

Org Lock-det här är domänkontrollanten som den ursprungligen var låst på.

i mitt exempel är användartestguy låst, låstiden är 7:14:40 och dess Orig-lås är srvung011.,

nu när vi har denna information, gå vidare till nästa steg.

Steg # 5: Hitta uppringarens dator (källdator)

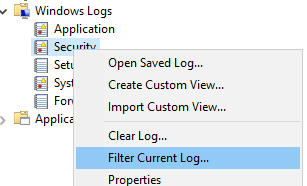

1. Öppna händelsevisare på servern som visas i Orig-låset

2. Gå till säkerhetsloggar

3. Filtrera händelser och för ID 4740

högerklicka på säkerhet och välj filtrera aktuell logg

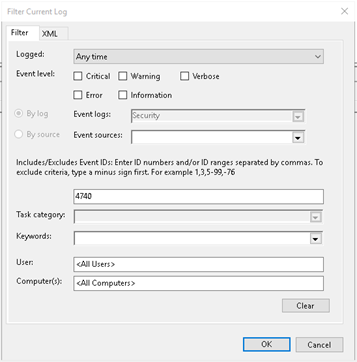

Ange händelse-ID 4740 i fältet händelse-ID

klicka på OK

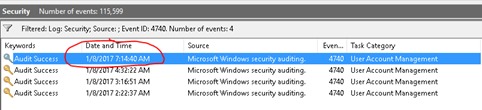

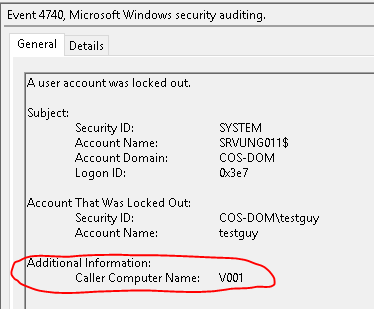

Du bör nu bara se händelser 4740., Hitta händelsen som hände vid datum och tid som verktyget visade.

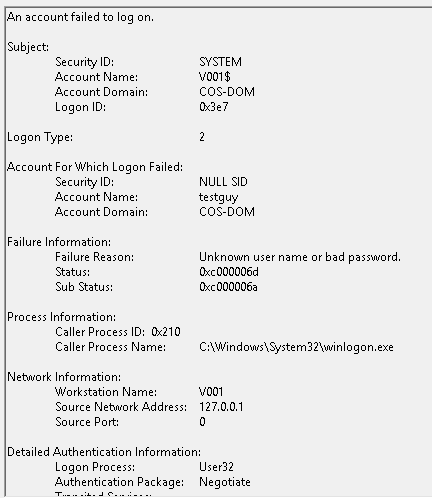

Jag kan se från loggarna låsningarna kommer från en dator som heter V001. Nu när du vet källdatorn kanske du redan vet vad som orsakar problemet. Om inte gå till steg # 6 för att hitta mer information om vad exakt på källan orsakar lockouts.

steg # 6: Visa loggar på uppringarens dator

om stegen från ovan avslöjade uppringarens dator och du fortfarande behöver mer information, följ sedan dessa steg.

1., Öppna säkerhetshändelseloggarna på uppringarens dator och titta på loggarna med den exakta tiden för låsningen. Beroende på vad som orsakar lockout eventid kommer att vara annorlunda. I mitt exempel är det event ID 4625.

titta på detaljerna jag kan processen är winlogon.exe och en inloggning typ av 2. En snabb Google-sökning berättar för mig att den här händelsen skapas när en användare försöker logga in på det lokala tangentbordet. Så det här säger mig att användaren bara anger sitt lösenord fel på Windows-inloggningsskärmen.,

där har du det, 6 enkla steg för att spåra kontolås ut problem.

nedan är ett annat exempel där källlåsningarna kommer från en användares mobiltelefon.

exempel 2

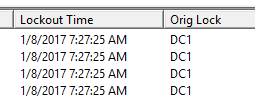

det här exemplet låser jag ett konto från en mobil enhet. Stegen är desamma som ovan Jag vill bara se att den ursprungliga lockout domänkontrollanten kan vara annorlunda och processen eller tjänsten kan vara annorlunda på källdatorn.,

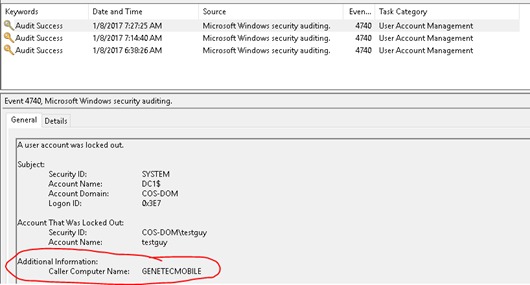

kontot var låst på DC1 den här gången klockan 7:27:25 am

filtrera händelseloggarna på DC1 och titta på detaljerna för en uppringare dator.

GENETECMOBILE är källan.

När jag kontrollerar händelseloggarna på GENTECMOBILE ser jag en körbar i genetec-programfilerna.

med den här informationen vet jag att en användare försöker autentisera från en app på sin mobila enhet.

vad händer om det inte finns någon uppringningsdator?,

nedan finns flera tips för när det inte finns någon uppringningsdator listad i EvenID 4740.

- har användaren doublecheck sin mobila enhet och se till att de har uppdaterat sitt lösenord i alla appar. Detta är # 1 vanlig orsak till lockouts så det är därför jag nämner det igen.

- inaktivera ActiveSync och OWA för användaren att se om det stoppar lockouts. Om detta fixade det måste de uppdatera sina referenser på den mobila enheten.

- Låt användaren arbeta på en annan dator för dagen. Gamla referenser kan sparas i en lokal app eller i användarens webbläsare., Att arbeta från en annan dator för dagen kan hjälpa till att begränsa Om problemet är med sin dator.

fler verktyg:

Netwrix Account Lockout Examiner – detta verktyg upptäcker konto lockouts i realtid och det kan skicka e-postmeddelanden. Jag gav det här verktyget ett försök och det visade kontolåsningar i realtid men det hade problem att hitta källan till kontolåsningen.

PowerShell – artikel av TechNet scripting killen som förklarar hur man använder PowerShell att hitta användare låst plats. Skriptet gör i princip vad verktyget lockoutstatus gör., Om du är i PowerShell kan detta vara ett mycket praktiskt skript. Du kan i princip automatisera de steg jag gav.

Jag hoppas att den här artikeln hjälpte dig att hitta källan till kontolåsningar i din miljö. Om du har några frågor lämna en kommentar nedan.,

Se även: Hur man hittar och tar bort inaktuella användare och datorkonton

rekommenderat verktyg: SolarWinds Server & Applikationsövervakare

![]()

det här verktyget har utformats för att övervaka Active Directory och andra kritiska tjänster som DNS & DHCP. Det kommer snabbt att upptäcka domänkontrollantproblem, förhindra replikeringsfel, spåra misslyckade inloggningsförsök och mycket mer.

vad jag gillar bäst med SAM är att det är lätt att använda instrumentpanelen och varna funktioner., Det har också förmågan att övervaka virtuella maskiner och lagring.

ladda ner din gratis testversion här