Jeg tror, vi alle kan være enige, fejlfinding tilfældige konto lockouts kan være en stor smerte.

en bruger ringer til helpdesk, du låser op for deres konto, 5 minutter senere ringer de igen med en anden lockout. På dette tidspunkt er alle frustrerede, og ingen ved, hvad pokker der forårsager lockout.

Jeg har gode nyheder.

Der er konto lockout værktøjer, der kan hjælpe og hurtigt opspore kilden til problemet.,

i dette indlæg vil jeg lede dig gennem den nøjagtige trinvise proces, jeg bruger til at spore kilden til tilfældige kontoudlåsninger.

Anbefalet Af: SolarWinds Admin Bundle for Active Directory

3 Gratis værktøjer, finde inaktive bruger eller computer konti og hurtigt bulk import af nye brugerkonti.,

Download din gratis kopi af Admin Bundle for Active Directory

Der er mange Active Directory-Værktøjer, der kan hjælpe med fejlfinding konto lockout, men min favorit er den Microsoft-Konto, Lockout og ledelsesværktøj. Det er gratis, enkel, nem at bruge og leveres med flere værktøjer.

almindelige årsager til konto lockout:

når fejlfinding konto lockout, holde denne liste i tankerne, 99% af konto lockout er forårsaget af et af elementerne på denne liste.,

Mobile enheder

telefoner og andre mobile enheder kan have flere apps, der kræver Active directory-legitimationsoplysninger, idet Outlook er på dem. Når brugeren ændrer deres ANNONCEADGANGSKODE, skal de muligvis også opdatere deres mobilapps. Med flere og flere brugere, der har flere mobile enheder, er dette normalt #1-Årsagen fra tilfældige lockouts.

Services

Jeg har set services indstillet til at køre som en almindelig brugerkonto. Dette vil føre til nogle lockout problemer, når brugeren ændrer deres adgangskode. Du kan åbne servicekonsollen og se, hvilken konto de er konfigureret til at køre som., Hvis en tjeneste skal køre som en netværkskonto, er det bedst at oprette en servicekonto og indstille adgangskoden til aldrig at udløbe. Hvis det ikke har brug for netværksadgang, skal du gøre det til en lokal konto.

opgaver

ligesom tjenester er planlagte opgaver ofte konfigureret med brugeroplysninger i stedet for en servicekonto. Kontroller de planlagte opgaver, og sørg for, at de er konfigureret til at køre under en servicekonto.

RDP-sessioner

RDP-sessioner vil ofte blive lukket i stedet for at logge ud, hvilket efterlader RDP-sessionen stadig logget ind., Medmindre du har en politik, der tvinger logoff efter en periode, kan brugerne stå tilbage med uaktuelle RDP-sessioner. Det er bedste praksis at logge af RDP-sessioner, når du er færdig.

LDAP authentication services

Dette er som tjenester, men jeg nævner det separat, fordi der er mange applikationer, der bruger Active Directory-godkendelse.

for at dette skal fungere, har applikationen brug for en kontoopsætning, der kan læse ANNONCEOBJEKTERNE. Jeg har set individuelle konti brugt til dette mange gange. Ligesom tjenester og opgaver er det bedst at oprette en servicekonto til dette.,

brugerfejl

brugere indtaster simpelthen deres adgangskode forkert. Dette resulterer generelt ikke i tilfældige, fortsætter lockouts, men skaber opkald til helpdesk.

Trin #1: Krav

følgende krav skal indstilles, ellers kan lockout-værktøjet ikke køre korrekt.

1. En revisionspolitik skal indstilles på alle computere og domænecontrollere, detaljer nedenfor. Jeg anbefaler at bruge Gruppepolitik til at styre revisionspolitikken på alle computere.

2. Du skal have tilladelser til at se sikkerhedslogfilerne på domænecontrollere og computere.,

Konfigurer Revisionspolitikken med Gruppepolitik

for domænecontrollere Konfigurer revisionspolitikindstillingerne i Standarddomænecontrollerpolitikken.

for computerne kan du indstille dette i Standarddomænepolitikken.

se min Gruppepolitik Best Practices guide for tips om standard domænepolitik.

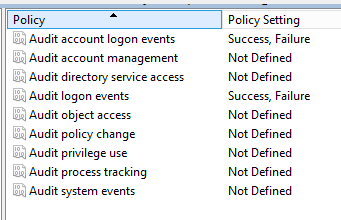

1., I Group policy management console udvid computerkonfiguration > Politik > Windows-Indstillinger > Sikkerheds-Indstillinger > Lokale Politikker > Revision Politik

2. Aktiver Audit account logon events og audit logon events, aktivere både succes og fiasko.

Hvad er forskellen mellem de to politiske indstillinger?,

Audit account logon events: for domænekonti vil denne politik registrere logon / logoff events på domænecontrolleren. Så når du logger ind på domænet, bliver begivenhederne logget på domænecontrolleren.

Audit logon events: denne politik vil fange logon/logoff events på arbejdsstationen.

Trin # 2: Do .nload og installer

installationen udtrækker bare indholdet til en mappe efter eget valg.

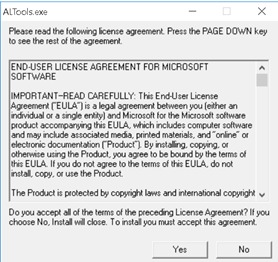

2. Accepter Slutbrugerlicensen

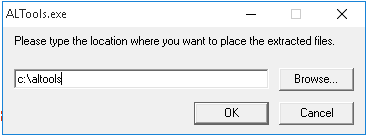

3. Indtast det sted, hvor du vil have værktøjerne uddraget.

4., Installer afsluttet

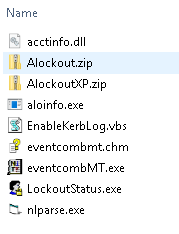

Når filen er uddraget, skal du have en liste over filer som nedenfor. Overførslen indeholder flere filer og værktøjer, men for at spore ned kilden til konto lockout spørgsmål jeg vil bruge LockOutStatus.kun e .e-værktøj.

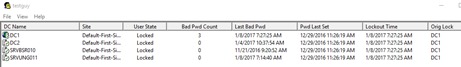

Trin #4: Kør Lockoutstatus.e

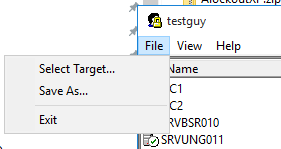

1. Kør Lockoutstatus.e .e værktøj fra den mappe, du udpakket til

2. Fil > Select Target

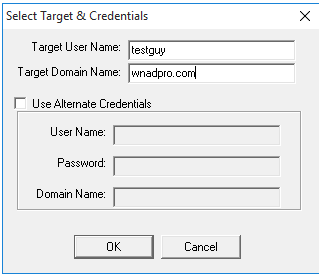

3. I feltet målbrugernavn skal du indtaste brugerens loginnavn (også kaldet SAMAccountName).,

4. Indtast dit domæne i måldomænet

5. Klik på OK

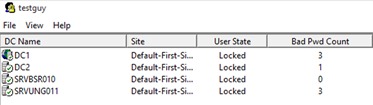

Du skal nu se lockout-status for den konto, du valgte.

noter disse kolonner:

brugertilstand – er den låst

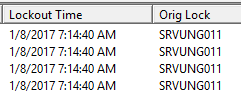

Lockout tid – hvis dens låste mærke ikke af den nøjagtige Lockout tid

Org Lås – dette er den domænecontroller, som den oprindeligt var låst på.

I mit eksempel bruger testguy er låst ude, lockout tid er 7:14:40 AM og dens Orig Lock er srvung011.,nu hvor vi har disse oplysninger, skal du gå videre til de næste trin.

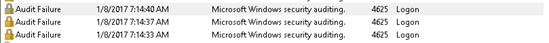

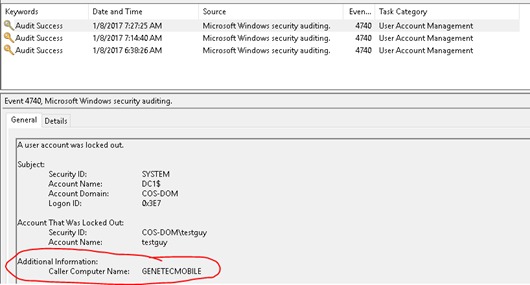

Trin #5: Find opkaldscomputeren (kildecomputeren)

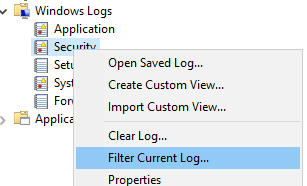

1. Åbn Event vie .er på serveren, der viser i Orig Lock

2. Gå til sikkerhedslogfiler

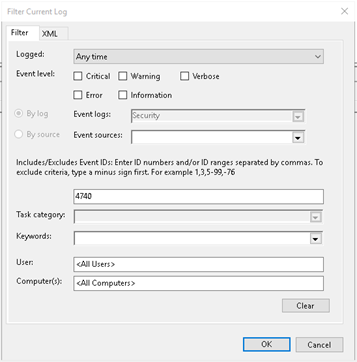

3. Filter events, og til ID 4740

Højre Klik på Security og vælg filtrer den aktuelle logfil

Indtast hændelses-ID 4740 i hændelses-ID-felt

Klik på OK

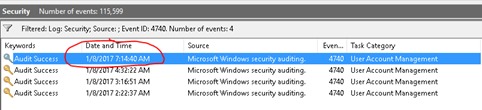

Du bør nu se, det er kun begivenheder, 4740., Find den begivenhed, der skete på den dato og det tidspunkt, som værktøjet viste.

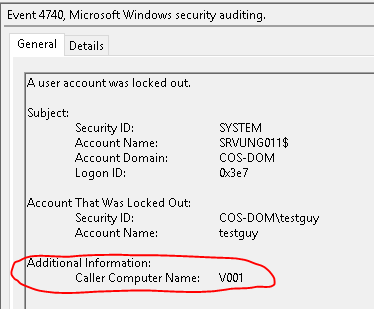

Jeg kan se fra logfilerne, at lockoutene kommer fra en PC kaldet V001. Nu hvor du kender kildecomputeren, ved du muligvis allerede, hvad der forårsager problemet. Hvis ikke gå til trin #6 for at finde flere detaljer om, hvad der præcist på kilden forårsager lockout.

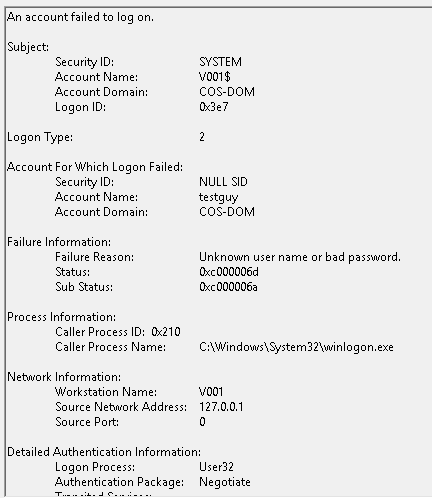

Trin #6: se logfiler på opkaldscomputeren

Hvis trinnene ovenfra afslørede opkaldscomputeren, og du stadig har brug for flere detaljer, skal du følge disse trin.

1., Åbn sikkerhedshændelseslogfilerne på opkaldscomputeren, og se på logfilerne med det nøjagtige tidspunkt for lockout. Afhængigt af hvad der forårsager lockout vil eventid være anderledes. I mit eksempel er det event ID 4625.

ser man på detaljerne jeg kan processen er wininlogon.e ande og en logon type 2. En hurtig google-søgning fortæller mig, at denne begivenhed oprettes, når en bruger forsøger at logge på det lokale tastatur. Så dette fortæller mig, at brugeren bare indtaster deres adgangskode forkert på logindo .s-logonskærmen.,

Der har du det, 6 enkle trin til at spore ned konto lock out problemer.

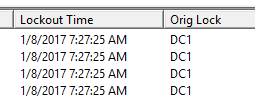

nedenfor er et andet eksempel, hvor kildelåsene kommer fra en brugers mobiltelefon.eksempel 2

dette eksempel vil jeg låse en konto fra en mobilenhed. Jeg vil bare se, at den originale lockout-domænecontroller kan være anderledes, og processen eller tjenesten kan være anderledes på kildecomputeren.,

Konto er blevet låst ude på DM1 denne tid på 7:27:25 AM

Filter tilfælde logger på DM1 og kig på detaljerne for en computer, der ringer.

GENETECMOBILE er kilden.

Når jeg tjekker hændelseslogfilerne på GENTECMOBILE, ser jeg en eksekverbar i genetec-programfilerne.

med disse oplysninger ved jeg, at en bruger forsøger at godkende fra en app på deres mobile enhed.

Hvad hvis der ikke er nogen opkaldscomputer?,

nedenfor er flere tip til, når der ikke er nogen opkaldscomputer, der er anført i EvenID 4740.

- få brugeren til at dobbelttjekke sin mobile enhed, og sørg for, at de har opdateret deres adgangskode i alle apps. Dette er den #1 almindelige årsag til lockouts, så det er derfor, jeg nævner det igen.

- Deaktiver ActiveSync og O .a for brugeren at se, om der stopper lockout. Hvis dette fast det så de har brug for at opdatere deres legitimationsoplysninger på den mobile enhed.

- få brugeren til at arbejde på en anden computer for dagen. Gamle legitimationsoplysninger kunne gemmes i en lokal app eller i brugerens bro .ser., At arbejde fra en anden computer for dagen kan hjælpe med at indsnævre, hvis problemet er med deres computer.

flere værktøjer:

Net Netri.Account Lockout e .aminer – dette værktøj registrerer konto lockout i realtid, og det kan sende e-mail-advarsler. Jeg gav dette værktøj en chance, og det viste konto lockout i realtid, men det havde problemer med at finde kilden til kontoen lockout.

Po .ershell – artikel af TechNet scripting fyr, der forklarer, hvordan man bruger Po .ershell til at finde brugere låst ud placering. Scriptet gør dybest set, hvad lockoutstatus værktøj gør., Hvis du er i Po .ershell, kan dette være et meget praktisk script. Du kan dybest set automatisere de trin, jeg leverede.

Jeg håber, at denne artikel hjalp dig med at finde kilden til kontoudlåsning i dit miljø. Hvis du har spørgsmål, skriv en kommentar nedenfor.,

Se også: Hvordan til at Finde og fjerne gammel bruger og computer konti

Anbefalet Værktøj: SolarWinds Server & Application Monitor

![]()

Dette program blev designet til at Overvåge Active Directory og andre kritiske tjenester som DNS – & DHCP. Det vil hurtigt få øje på domænecontroller problemer, forhindre replikation fejl, spore mislykkede logonforsøg og meget mere.

hvad jeg bedst kan lide ved SAM er, at det er nemt at bruge dashboard og alarmeringsfunktioner., Det har også evnen til at overvåge virtuelle maskiner og opbevaring.

do Downloadnload din GRATIS Prøveversion her