creo que todos estamos de acuerdo en que solucionar los bloqueos aleatorios de cuentas puede ser un gran problema.

un usuario llama al servicio de Asistencia, usted desbloquea su cuenta, 5 minutos después vuelve a llamar con otro bloqueo. En este punto, todo el mundo está frustrado y nadie sabe qué diablos está causando los cierres patronales.

Tengo buenas noticias.

hay herramientas de bloqueo de cuentas que pueden ayudar y rastrear rápidamente la fuente del problema.,

en este post, te guiaré a través del proceso exacto paso a paso que uso para rastrear la fuente de bloqueos aleatorios de cuentas.

Herramienta Recomendada: SolarWinds Admin Paquete de Active Directory

3 herramientas Gratis, encuentra inactivo cuentas de usuario o equipo y rápidamente la importación masiva de nuevas cuentas de usuario.,

Descargue su copia gratuita de Admin Paquete de Active Directory

Hay muchas Herramientas de Active Directory que puede ayudar con la solución de problemas de bloqueos de cuenta, pero mi favorito es el de Microsoft de Bloqueo de Cuenta y Gestión de la Herramienta. Es gratis, simple, fácil de usar y viene con varias herramientas.

causas comunes de bloqueos de cuentas:

al solucionar problemas de bloqueos de cuentas, tenga en cuenta que el 99% de los bloqueos de cuentas son causados por uno de los elementos de esta lista.,

dispositivos móviles

Los Teléfonos y otros dispositivos móviles pueden tener varias aplicaciones que requieren credenciales de active directory, siendo Outlook una de ellas. Cuando el usuario Cambia su contraseña de anuncio, es posible que también necesite actualizar sus aplicaciones móviles. Con más y más usuarios que tienen múltiples dispositivos móviles, esta suele ser la causa #1 de los bloqueos aleatorios.

Services

he visto servicios configurados para ejecutarse como una cuenta de usuario normal. Esto dará lugar a algunos problemas de bloqueo cuando el usuario cambie su contraseña. Puede abrir la consola de servicios y ver con qué cuenta está configurada para ejecutarse., Si un servicio necesita ejecutarse como una cuenta de red, es mejor crear una cuenta de servicio y establecer la contraseña para que nunca caduque. Si no necesita acceso a la red, conviértala en una cuenta local.

tareas

Al igual que los servicios, las tareas programadas a menudo se configuran con credenciales de usuario en lugar de una cuenta de servicio. Compruebe las tareas programadas y asegúrese de que están configuradas para ejecutarse en una cuenta de servicio.

las sesiones RDP

las sesiones RDP a menudo se cerrarán en lugar de cerrar sesión, esto deja la sesión RDP todavía iniciada., A menos que tenga una directiva que fuerce el cierre de sesión después de un período de tiempo, los usuarios podrían quedarse con sesiones RDP obsoletas. Es una práctica recomendada cerrar las sesiones RDP cuando haya terminado.

servicios de autenticación LDAP

esto es como servicios, pero lo menciono por separado porque hay muchas aplicaciones que utilizan la autenticación de Active Directory.para que esto funcione, la aplicación necesita una configuración de cuenta que pueda leer los objetos de AD. He visto cuentas individuales usadas para esto muchas veces. Al igual que los servicios y las tareas, lo mejor es crear una cuenta de servicio para esto.,

error de Usuario

los Usuarios simplemente escribiendo su contraseña incorrecta. Esto generalmente no resulta en bloqueos aleatorios, continúa, pero crea llamadas al servicio de asistencia.

Paso # 1: Requisitos

se deben establecer los siguientes requisitos o la herramienta de bloqueo no se ejecutará correctamente.

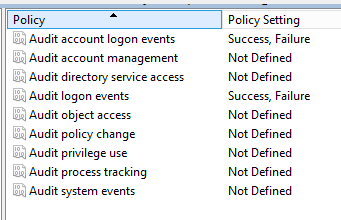

1. Se debe establecer una directiva de auditoría en todos los equipos y controladores de dominio, detalles a continuación. Recomiendo usar la directiva de grupo para administrar la directiva de auditoría en todos los equipos.

2. Debe tener permisos para ver los registros de seguridad en los controladores de dominio y los equipos.,

Configure la directiva de auditoría con la directiva de grupo

para los controladores de dominio configure la configuración de la directiva de auditoría en la directiva de controladores de dominio predeterminada.

para los equipos, puede establecer esto en la directiva de dominio predeterminada.

consulte la guía de prácticas recomendadas de mi directiva de grupo para obtener consejos sobre la directiva de dominio predeterminada.

1., En la consola de administración de directivas de grupo, expanda Configuración del equipo > políticas > configuración de Windows > configuración de seguridad > políticas locales > Política de auditoría

2. Habilite los eventos de inicio de sesión de cuentas de auditoría y los eventos de inicio de sesión de auditoría, habilite el éxito y el fracaso.

¿Cuál es la diferencia entre los dos valores de política?,

auditar eventos de inicio de sesión de cuentas: para las cuentas de dominio, esta directiva capturará los eventos de inicio de sesión/cierre de sesión en el controlador de dominio. Por lo tanto, cuando inicie sesión en el dominio, los eventos se registrarán en el controlador de dominio.auditar eventos de inicio de sesión: esta directiva capturará eventos de inicio de sesión/cierre de sesión en la estación de trabajo.

Paso # 2: Descargar e instalar

la instalación solo extrae el contenido a una carpeta de su elección.

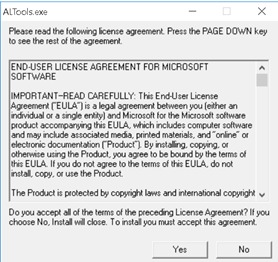

2. Aceptar la Licencia de Usuario Final

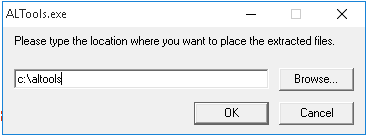

3. Escriba la ubicación donde desea extraer las herramientas.

4., Install completed

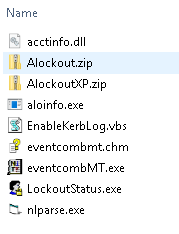

Una vez que se extrae el archivo, debe tener una lista de archivos como a continuación. La descarga contiene varios archivos y herramientas, pero para rastrear el origen de los problemas de bloqueo de la cuenta usaré LockOutStatus.solo herramienta exe.

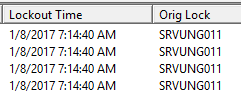

Paso #4: Ejecutar Lockoutstatus.exe

1. Ejecuta el estado de bloqueo.herramienta exe de la carpeta que extrajo a

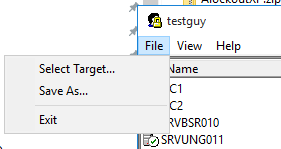

2. File > Select Target

3. En el cuadro Nombre de usuario de destino ingrese el nombre de inicio de sesión del usuario (también llamado SAMAccountName).,

4. En el dominio de destino introduzca su dominio

5. Haga clic en ACEPTAR

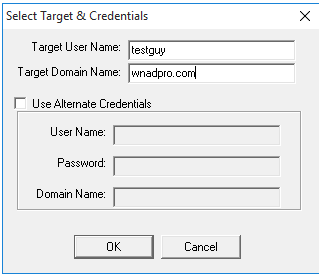

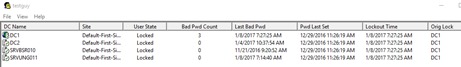

ahora Usted debería ver el estado de bloqueo de la cuenta seleccionada.

tome nota de estas columnas:

User State – is it locked

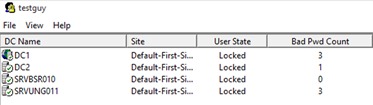

Lockout Time – if its locked make not of the exact Lockout Time

Org Lock – This is the domain controller that it was originally locked on.

En mi ejemplo, el usuario testguy está bloqueado, tiempo de bloqueo es 7:14:40 de la mañana y su Orig Bloqueo es srvung011.,

ahora que tenemos esta información, pase a los siguientes pasos.

Paso # 5: Encuentra el ordenador que llama (ordenador de origen)

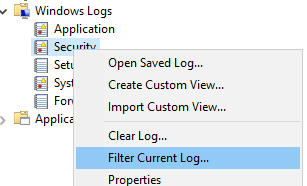

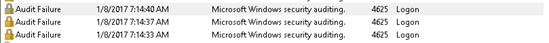

1. Abra el Visor de eventos en el servidor que se muestra en el bloqueo Original

2. Vaya a registros de seguridad

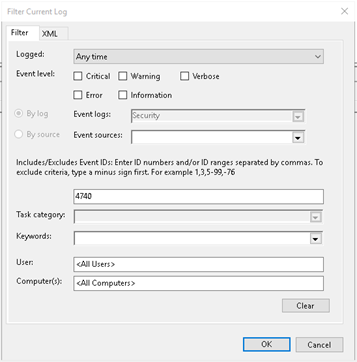

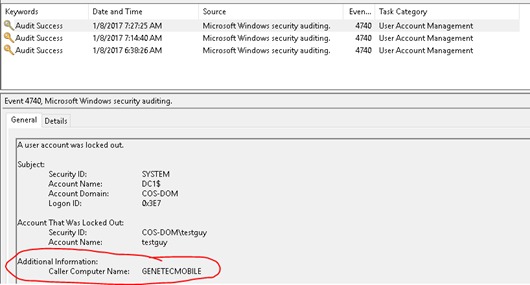

3. Filtro de eventos y para la IDENTIFICACIÓN de la 4740

haga Clic Derecho sobre la Seguridad y seleccione filtro de registro actual

Introducir ID de evento 4740 en el campo ID

haga Clic en ACEPTAR

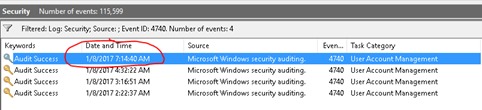

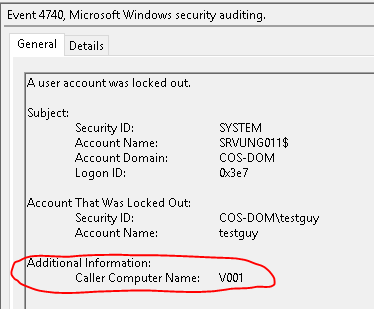

ahora Usted debería ver sólo los eventos 4740., Encuentra el evento que ocurrió en la fecha y hora que mostró la herramienta.

Puedo ver en los registros los bloqueos que provienen de un PC llamado V001. Ahora que conoce la computadora de origen, es posible que ya sepa qué está causando el problema. Si no, vaya al paso #6 para encontrar más detalles sobre lo que exactamente en la fuente está causando los bloqueos.

Paso # 6: Ver registros en la computadora que llama

si los pasos de arriba revelaron la computadora que llama y aún necesita más detalles, siga estos pasos.

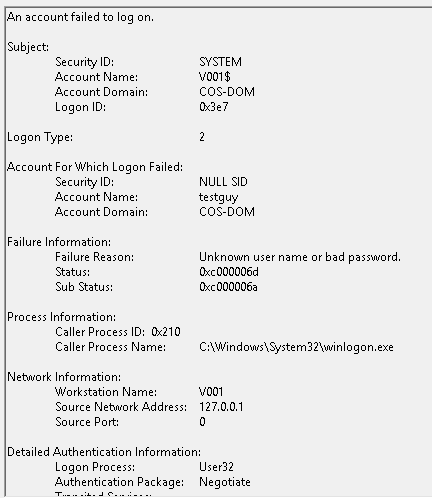

1., Abra los registros de eventos de seguridad en la computadora que llama y mire los registros con la hora exacta del bloqueo. Dependiendo de lo que está causando el bloqueo, el eventid será diferente. En mi ejemplo, es ID de Evento 4625.

mirando los detalles que puedo el proceso es winlogon.exe y un tipo de inicio de sesión de 2. Una búsqueda rápida en google me dice que este evento se crea cuando un usuario intenta iniciar sesión en el teclado local. Así que esto me dice que el Usuario está ingresando mal su contraseña en la pantalla de inicio de sesión de windows.,

ahí lo tienes, 6 sencillos pasos para rastrear los problemas de bloqueo de cuentas.

a continuación se muestra otro ejemplo donde los bloqueos de origen provienen del teléfono celular de un usuario.

Ejemplo 2

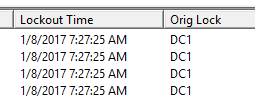

Este ejemplo voy a bloquear una cuenta desde un dispositivo móvil. Los pasos son los mismos que los anteriores solo quiero ver que el controlador de dominio de bloqueo original puede ser diferente y el proceso o servicio puede ser diferente en el equipo de origen.,

la cuenta se bloqueó en DC1 esta vez a las 7:27:25 AM

filtra los registros de eventos en DC1 y mira los detalles de una computadora que llama.

GENETECMOBILE es la fuente.

cuando compruebo los registros de eventos en GENTECMOBILE veo un ejecutable en los archivos de programa de genetec.

con esta información, sé que un usuario está tratando de autenticarse desde una aplicación en su dispositivo móvil.

¿Qué pasa si no hay una computadora que llama?,

a continuación se muestran varios consejos para cuando no hay una computadora que llame en la lista EvenID 4740.

- haga que el usuario verifique doublecheck su dispositivo móvil y asegúrese de que ha actualizado su contraseña en todas las aplicaciones. Esta es la causa común #1 de cierres patronales por lo que es por eso que lo estoy mencionando de nuevo.

- deshabilite ActiveSync y OWA para que el usuario vea si eso detiene los bloqueos. Si esto lo solucionó, entonces deben actualizar sus credenciales en el dispositivo móvil.

- haga que el usuario trabaje en una computadora diferente para el día. Las credenciales antiguas se pueden guardar en una aplicación local o en el navegador del usuario., Trabajar desde una computadora diferente durante el día puede ayudar a reducir si el problema es con su computadora.

Más herramientas:

Netwrix Account Lockout Examiner-esta herramienta detecta los bloqueos de cuentas en tiempo real y puede enviar alertas por correo electrónico. Probé esta herramienta y mostró bloqueos de cuentas en tiempo real, pero tuvo problemas para encontrar la fuente del bloqueo de la cuenta.

PowerShell: artículo de TechNet scripting que explica cómo usar PowerShell para encontrar la ubicación bloqueada de los usuarios. El script está haciendo básicamente lo que la herramienta lockoutstatus está haciendo., Si le gusta PowerShell, este podría ser un script muy útil. Básicamente podrías automatizar los pasos que proporcioné.

espero que este artículo te haya ayudado a encontrar la fuente de bloqueos de cuentas en tu entorno. Si tiene alguna pregunta, deje un comentario a continuación.,

Ver también: Cómo Encontrar y eliminar los obsoletos de usuario y cuentas de equipo

Herramienta Recomendada: SolarWinds Server & Application Monitor

![]()

Esta utilidad fue diseñado para Monitorear de Active Directory y otros servicios críticos, como DNS & DHCP. Detectará rápidamente los problemas del controlador de dominio, evitará los errores de replicación, rastreará los intentos fallidos de inicio de sesión y mucho más.

lo que más me gusta de SAM es que es fácil de usar el panel de control y las funciones de alerta., También tiene la capacidad de monitorear máquinas virtuales y almacenamiento.

Descargue la versión de Prueba Gratuita Aquí