je pense que nous pouvons tous être d’accord, Le dépannage des verrouillages de Compte aléatoires peut être une douleur majeure.

un utilisateur appelle le service d’assistance, vous déverrouillez son compte, 5 minutes plus tard, il appelle à nouveau avec un autre verrouillage. À ce stade, tout le monde est frustré et personne ne sait ce qui cause les lock-out.

j’ai de bonnes nouvelles.

Il existe des outils de verrouillage de compte qui peuvent vous aider à trouver rapidement la source du problème.,

dans ce post, je vais vous guider à travers le processus exact étape par étape que j’utilise pour traquer la source des verrouillages de comptes aléatoires.

Outil Recommandé: SolarWinds Admin Bundle pour Active Directory

3 outils Gratuits, trouver inactif comptes d’utilisateur ou ordinateur et rapidement à l’importation en vrac de nouveaux comptes d’utilisateur.,

Télécharger votre copie gratuite de Admin Bundle pour Active Directory

Il existe de nombreux Outils Active Directory qui peuvent aider à résoudre les problèmes les verrouillages de compte, mais mon préféré est le Microsoft de Verrouillage de Compte et de Gestion de l’Outil. C’est gratuit, simple, facile à utiliser et est livré avec plusieurs outils.

causes courantes des verrouillages de Compte:

lors du dépannage des verrouillages de compte, Gardez cette liste à l’esprit, 99% des verrouillages de compte sont causés par l’un des éléments de cette liste.,

appareils mobiles

Les Téléphones et autres appareils mobiles peuvent avoir plusieurs applications qui nécessitent des informations d’identification active directory, Outlook étant sur eux. Lorsque l’utilisateur modifie son mot de passe publicitaire, il peut également avoir besoin de mettre à jour ses applications mobiles. Avec de plus en plus d’utilisateurs ayant plusieurs appareils mobiles, c’est généralement la cause #1 des verrouillages aléatoires.

Services

j’ai vu des services configurés pour s’exécuter en tant que compte utilisateur régulier. Cela entraînera des problèmes de verrouillage lorsque l’utilisateur modifie son mot de passe. Vous pouvez ouvrir la console services et voir sous quel compte ils sont configurés pour s’exécuter., Si un service doit s’exécuter en tant que compte réseau, il est préférable de créer un compte de service et de définir le mot de passe pour qu’il n’expire jamais. S’il n’a pas besoin d’accès réseau, Créez-en un compte local.

tâches

comme les services, les tâches planifiées sont souvent configurées avec des informations d’identification utilisateur au lieu d’un compte de service. Vérifiez les tâches planifiées et assurez-vous qu’elles sont configurées pour s’exécuter sous un compte de service.

sessions RDP

les sessions RDP seront souvent fermées au lieu de se déconnecter, cela laisse la session RDP toujours connectée., Sauf si vous disposez d’une stratégie qui force la fermeture de session après un certain temps, les utilisateurs peuvent se retrouver avec des sessions RDP périmées. Il est recommandé de déconnecter les sessions RDP lorsque vous avez terminé.

LDAP authentication services

c’est comme les services mais je le mentionne séparément car de nombreuses applications utilisent L’authentification Active Directory.

Pour que cela fonctionne, l’application a besoin d’une configuration de Compte capable de lire les objets AD. J’ai vu des comptes individuels utilisés pour cela plusieurs fois. Comme les services et les tâches, il est préférable de créer un compte de service pour cela.,

erreur de L’utilisateur

Les utilisateurs tapent simplement leur mot de passe incorrect. Cela n’entraîne généralement pas de verrouillage aléatoire, continue mais crée des appels au service d’assistance.

Étape #1: Exigences

les exigences suivantes doivent être définies ou l’outil de verrouillage ne fonctionnera pas correctement.

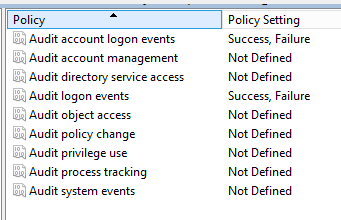

1. Une stratégie d’audit doit être définie sur tous les ordinateurs et contrôleurs de domaine, détails ci-dessous. Je recommande d’utiliser la stratégie de groupe pour gérer la stratégie d’audit sur tous les ordinateurs.

2. Vous devez disposer d’autorisations pour afficher les journaux de sécurité sur les contrôleurs de domaine et les ordinateurs.,

Configurer la Stratégie d’Audit avec la Stratégie de Groupe

Pour les contrôleurs de domaine de configurer les paramètres de stratégie d’audit par Défaut des Contrôleurs de Domaine.

Pour les ordinateurs, vous pouvez le définir dans la stratégie de domaine par défaut.

consultez le guide des meilleures pratiques de ma stratégie de groupe pour obtenir des conseils sur la stratégie de domaine par défaut.

1., Dans la gestion de stratégie de Groupe console, développez configuration ordinateur > Politiques > Paramètres Windows > Paramètres de Sécurité > Stratégies Locales > Stratégie d’Audit

2. Activez les événements D’ouverture de session du compte D’Audit et les événements d’ouverture de session d’audit, activez à la fois le succès et l’échec.

Quelle est la différence entre les deux paramètres de stratégie?,

Audit account logon events: pour les comptes de domaine, cette stratégie capture les événements de connexion / déconnexion sur le contrôleur de domaine. Ainsi, lorsque vous vous connectez au domaine, les événements seront enregistrés sur le contrôleur de domaine.

Audit des événements de connexion: cette stratégie capture les événements de connexion/déconnexion sur le poste de travail.

Étape # 2: Télécharger et installer

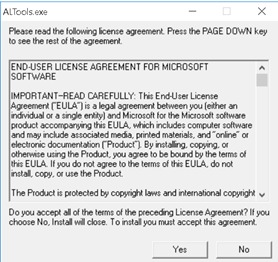

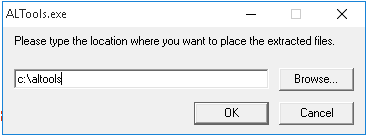

l’installation extrait simplement le contenu dans un dossier de votre choix.

2. Accepter la Licence de l’Utilisateur Final

3. Tapez l’emplacement où vous souhaitez extraire les outils.

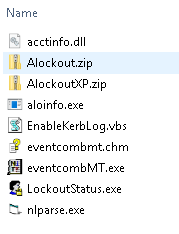

4., Install completed

Une fois le fichier extrait, vous devriez avoir une liste de fichiers comme ci-dessous. Le téléchargement contient plusieurs fichiers et outils, mais pour rechercher la source des problèmes de verrouillage du compte, j’utiliserai le LockOutStatus.outil exe uniquement.

Etape #4: Exécuter Lockoutstatus.exe

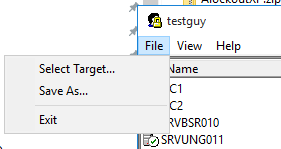

1. Exécutez le Lockoutstatus.outil exe du dossier que vous avez extrait dans

2. Le fichier > Sélectionner la Cible

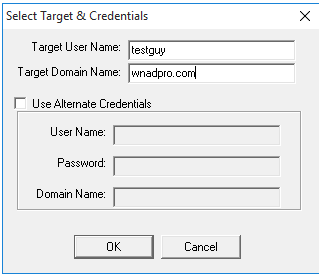

3. Dans la zone Nom d’utilisateur cible, entrez le nom de connexion de l’Utilisateur (également appelé SAMAccountName).,

4. Dans le domaine cible entrez votre domaine

5. Cliquez sur OK

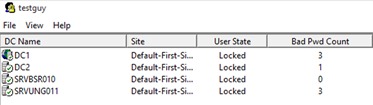

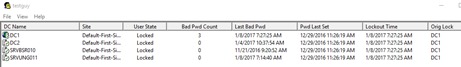

Vous devriez maintenant voir le statut de verrouillage du compte que vous avez sélectionné.

notez ces colonnes:

User State – est – il verrouillé

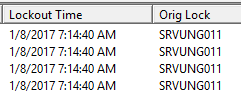

Lockout Time – si son verrouillé ne fait pas de L’Heure de verrouillage exacte

org Lock-c’est le contrôleur de domaine sur lequel il a été verrouillé à l’origine.

Dans mon exemple, l’utilisateur testguy est verrouillé, le lock-out est de 7:14:40 AM et son Orig Verrou est srvung011.,

maintenant que nous avons ces informations, passez aux étapes suivantes.

Étape #5: Trouver l’ordinateur appelant (ordinateur source)

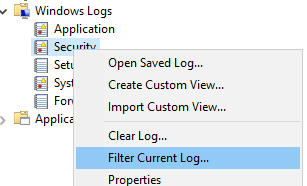

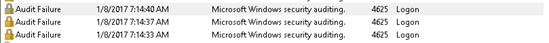

1. Ouvrez L’Observateur D’événements sur le serveur qui s’affiche dans le verrou Orig

2. Aller aux journaux de sécurité

3. Filtrer les événements et l’identité de la 4740

Clic Droit sur la Sécurité et sélectionnez le filtre de journal en cours

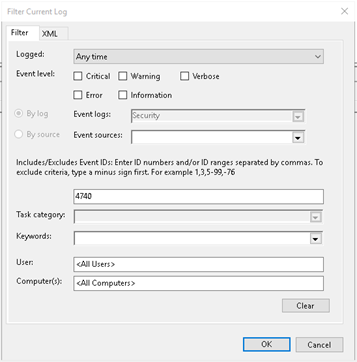

Entrez l’ID d’événement 4740 dans le champ ID d’événement

Cliquez sur OK

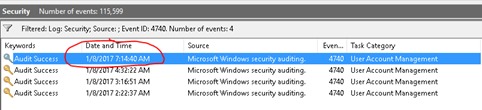

Vous devriez maintenant voir que les événements 4740., Trouvez l’événement qui s’est produit à la date et à l’heure affichées par l’outil.

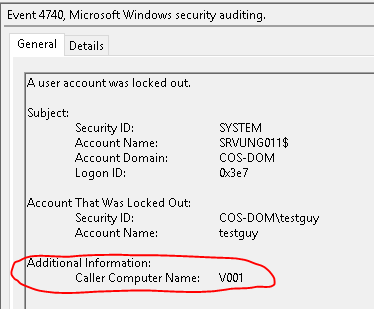

je peux voir dans les journaux que les verrouillages proviennent d’un PC appelé V001. Maintenant que vous connaissez l’ordinateur source, vous savez peut-être déjà ce qui cause le problème. Sinon, allez à l’étape # 6 pour trouver plus de détails sur ce qui, exactement sur la source, provoque les lock-out.

Étape #6: afficher les journaux sur l’ordinateur appelant

Si les étapes ci-dessus ont révélé l’ordinateur appelant et que vous avez encore besoin de plus de détails, suivez ces étapes.

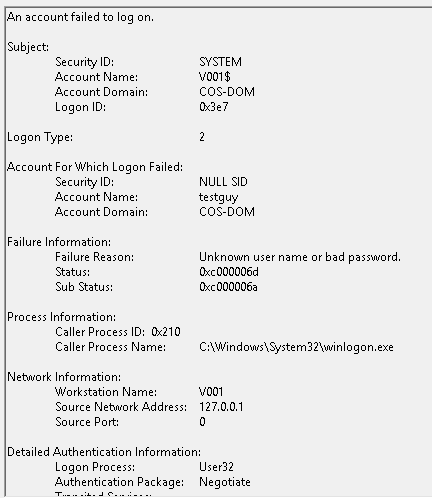

1., Ouvrez les journaux des événements de sécurité sur l’ordinateur appelant et regardez les journaux avec l’heure exacte du verrouillage. Selon ce qui cause le verrouillage, l’eventid sera différent. Dans mon exemple, c’est l’ID d’événement 4625.

en Regardant dans les détails, je peux le processus winlogon.exe et un type de connexion de 2. Une recherche rapide sur google m’indique que cet événement est créé lorsqu’un utilisateur tente de se connecter au clavier local. Cela me dit donc que l’utilisateur entre simplement son mot de passe incorrect sur l’écran de connexion windows.,

Là vous l’avez, 6 étapes simples pour le dépistage de verrouillage de compte de problèmes.

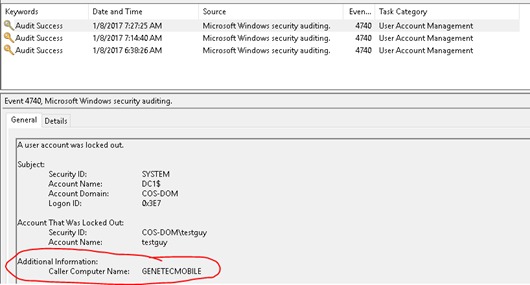

Voici un autre exemple où les verrouillages de source proviennent du téléphone portable d’un utilisateur.

Exemple 2

Cet exemple, je vais verrouiller un compte à partir d’un appareil mobile. Les étapes sont les mêmes que ci-dessus, je veux juste voir que le contrôleur de domaine de verrouillage d’origine peut être différent et que le processus ou le service peut être différent sur l’ordinateur source.,

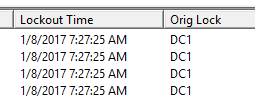

le Compte a été verrouillé sur DC1 cette fois à 7:27:25 AM

Filtrer les journaux d’événements sur DC1 et de regarder les détails d’un appelant d’ordinateur.

GENETECMOBILE est la source.

lorsque je vérifie les journaux d’événements sur GENTECMOBILE, je vois un exécutable dans les fichiers du programme genetec.

avec ces informations, je sais qu’un utilisateur essaie de s’authentifier à partir d’une application sur son appareil mobile.

et s’il n’y a pas d’ordinateur appelant?,

Voici quelques conseils pour quand il n’y a pas d’ordinateur appelant répertorié dans le EvenID 4740.

- demandez à l’utilisateur de vérifier deux fois son appareil mobile et de s’assurer qu’il a mis à jour son mot de passe dans toutes les applications. C’est la cause commune #1 des lock-out, c’est pourquoi je le mentionne à nouveau.

- désactivez ActiveSync et OWA pour que l’utilisateur puisse voir si cela arrête les verrouillages. Si cela fixe, alors qu’ils doivent mettre à jour leurs informations d’identification sur l’appareil mobile.

- les utilisateurs de travailler sur un autre ordinateur pour la journée. Les anciennes informations d’identification peuvent être enregistrées dans une application locale ou dans le navigateur de l’utilisateur., Travailler à partir d’un autre ordinateur pour la journée peut aider à affiner si le problème est avec leur ordinateur.

Plus d’outils:

Netwrix Account Lockout Examiner – cet outil détecte les verrouillages de compte en temps réel et peut envoyer des alertes par e-mail. J’ai essayé cet outil et il a montré les verrouillages de compte en temps réel, mais il a eu des problèmes pour trouver la source du verrouillage de Compte.

PowerShell – Article du gars de script TechNet qui explique comment utiliser PowerShell pour trouver l’emplacement verrouillé des utilisateurs. Le script fait essentiellement ce que fait l’outil lockoutstatus., Si vous êtes dans PowerShell, cela pourrait être un script très pratique. Vous pouvez essentiellement automatiser les étapes que j’ai fournies.

j’espère que cet article vous a aidé à trouver la source des verrouillages de compte dans votre environnement. Si vous avez des questions laissez un commentaire ci-dessous.,

Voir aussi: Comment Trouver et éliminer les comptes d’utilisateur et ordinateur

Outil Recommandé: SolarWinds Serveur & Application Monitor

![]()

Cet utilitaire a été conçu pour la surveillance Active Directory et d’autres services essentiels comme DNS & DHCP. Il détectera rapidement les problèmes de contrôleur de domaine, empêchera les échecs de réplication, suivra les tentatives d’ouverture de session échouées et bien plus encore.

ce que J’aime le plus chez SAM, C’est qu’il est facile d’utiliser le tableau de bord et les fonctionnalités d’alerte., Il a également la capacité de surveiller les machines virtuelles et le stockage.

Téléchargez Votre Essai Gratuit Ici