Ich denke, wir können uns alle einig sein, die Fehlerbehebung bei zufälligen Konto-Lockouts kann ein großer Schmerz sein.

Ein Benutzer ruft den Helpdesk an, Sie entsperren sein Konto, 5 Minuten später rufen sie erneut mit einer weiteren Sperrung an. Zu diesem Zeitpunkt sind alle frustriert und niemand weiß, was zum Teufel die Aussperrung verursacht.

Ich habe gute Nachrichten.

Es gibt Tools zur Kontosperrung, mit denen Sie die Ursache des Problems schnell aufspüren können.,

In diesem Beitrag werde ich Sie durch den genauen Schritt-für-Schritt-Prozess führen, den ich zum Aufspüren der Quelle zufälliger Kontosperrungen verwende.

Empfohlenes Tool: SolarWinds Admin Bundle für Active Directory

3 Kostenlose Tools, inaktive Benutzer-oder Computerkonten finden und schnell neue Benutzerkonten importieren.,

Laden Sie Ihre kostenlose Kopie des Admin-Bundles für Active Directory herunter

Es gibt viele Active Directory-Tools, die bei der Fehlerbehebung bei Kontosperrungen helfen können. Es ist kostenlos, einfach, einfach zu bedienen und wird mit mehreren Tools geliefert.

Häufige Ursachen für Kontosperrungen:

Beachten Sie bei der Fehlerbehebung bei Kontosperrungen diese Liste, 99% der Kontosperrungen werden durch eines der Elemente in dieser Liste verursacht.,

Mobile Geräte

Telefone und andere mobile Geräte können mehrere Apps haben, die Active Directory-Anmeldeinformationen erfordern, wobei Outlook auf ihnen ist. Wenn der Benutzer sein Anzeigenkennwort ändert, muss er möglicherweise auch seine mobilen Apps aktualisieren. Da immer mehr Benutzer mehrere mobile Geräte haben, ist dies normalerweise die häufigste Ursache für zufällige Aussperrungen.

Dienste

Ich habe gesehen, dass Dienste als reguläres Benutzerkonto ausgeführt werden. Dies führt zu einigen Sperrproblemen, wenn der Benutzer sein Passwort ändert. Sie können die Servicekonsole öffnen und sehen, als welches Konto sie eingerichtet sind., Wenn ein Dienst als Netzwerkkonto ausgeführt werden muss, erstellen Sie am besten ein Dienstkonto und legen Sie das Kennwort so fest, dass es niemals abläuft. Wenn es keinen Netzwerkzugriff benötigt, machen Sie es zu einem lokalen Konto.

Aufgaben

Wie bei Diensten werden geplante Aufgaben häufig mit Benutzeranmeldeinformationen anstelle eines Dienstkontos eingerichtet. Überprüfen Sie die geplanten Aufgaben und stellen Sie sicher, dass sie so eingerichtet sind, dass sie unter einem Dienstkonto ausgeführt werden.

RDP-Sitzungen

RDP-Sitzungen wird oft geschlossen, anstatt sich abzumelden, bleibt die RDP-Sitzung noch angemeldet., Sofern Sie keine Richtlinie haben, die die Abmeldung nach einer bestimmten Zeit erzwingt, können Benutzer veraltete RDP-Sitzungen haben. Es ist am besten, RDP-Sitzungen abzumelden, wenn Sie fertig sind.

LDAP-Authentifizierung services

Dies ist wie-Dienste, aber ich erwähne es extra, weil es gibt viele Anwendungen, die Active Directory-Authentifizierung.

Damit dies funktioniert, benötigt die Anwendung ein Konto-Setup, das die AD-Objekte lesen kann. Ich habe einzelne Konten gesehen, die dafür viele Male verwendet wurden. Wie bei Diensten und Aufgaben ist es am besten, dafür ein Dienstkonto zu erstellen.,

Benutzerfehler

Benutzer geben einfach ihr Passwort falsch ein. Dies führt im Allgemeinen nicht zu zufälligen, fortlaufenden Aussperrungen, sondern führt zu Aufrufen des Helpdesks.

Schritt #1: Anforderungen

Die folgenden Anforderungen müssen festgelegt werden, damit das Lockout-Tool nicht ordnungsgemäß ausgeführt wird.

1. Eine Überwachungsrichtlinie muss auf allen Computern und Domänencontrollern festgelegt werden, Details unten. Ich empfehle die Verwendung von Gruppenrichtlinien, um die Überwachungsrichtlinie auf allen Computern zu verwalten.

2. Sie müssen über Berechtigungen zum Anzeigen der Sicherheitsprotokolle auf den Domänencontrollern und Computern verfügen.,

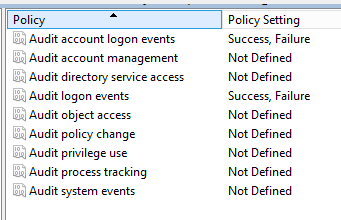

Konfigurieren der Überwachungsrichtlinie mit Gruppenrichtlinie

Für die Domänencontroller konfigurieren Sie die Überwachungsrichtlinieneinstellungen in der Standardrichtlinie für Domänencontroller.

Für die Computer können Sie dies in der Standarddomänenrichtlinie festlegen.

Tipps zur Standarddomänenrichtlinie finden Sie im Handbuch zu Best Practices für Gruppenrichtlinien.

1., Erweitern Sie in der Gruppenrichtlinien-Verwaltungskonsole die Computerkonfiguration > Policies > Windows Settings > Security Settings > Local Policies > Audit Policy

2. Aktivieren Sie Audit Account Logon Events und Audit Logon Events, aktivieren Sie Erfolg und Misserfolg.

Was ist der Unterschied zwischen den beiden politischen Einstellungen?,

Anmeldeereignisse für Prüfkonten: Bei Domänenkonten erfasst diese Richtlinie Anmelde – /Abmeldeereignisse auf dem Domänencontroller. Wenn Sie sich also in der Domäne anmelden, werden die Ereignisse auf dem Domänencontroller angemeldet.

Audit logon events: Diese Richtlinie erfasst Anmelde – /Abmeldeereignisse am Arbeitsplatz.

Schritt # 2: Herunterladen und installieren

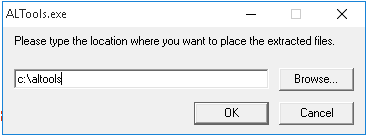

Die Installation extrahiert nur den Inhalt in einen Ordner Ihrer Wahl.

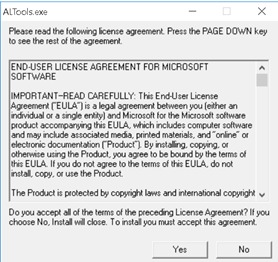

2. Akzeptieren Sie die Endbenutzer-Lizenz

3. Geben Sie den Speicherort ein, an dem die Tools extrahiert werden sollen.

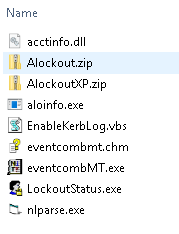

4., Installieren Sie abgeschlossen

Sobald die Datei extrahiert wurde, sollten Sie eine Liste von Dateien wie unten haben. Der Download enthält mehrere Dateien und Tools, aber um die Quelle von Problemen mit der Kontosperrung aufzuspüren, verwende ich den LockOutStatus.exe-tool nur.

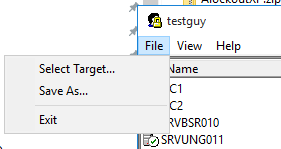

Schritt #4: Führen Sie Lockoutstatus.exe

1. Führen Sie den Lockoutstatus aus.exe-Tool aus dem Ordner, den Sie in

2 extrahiert haben. Datei > Ziel auswählen

3. Geben Sie im Feld Zielbenutzername den Anmeldenamen des Benutzers ein (auch sAMAccountName genannt).,

4. Geben Sie in der Zieldomäne Ihre Domain

5 ein. Klicken Sie auf OK

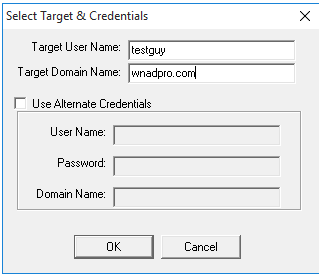

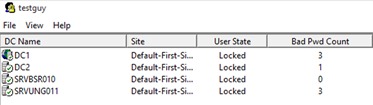

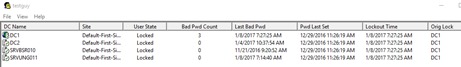

Sie sollten nun den Sperrstatus des ausgewählten Kontos sehen.

Notieren Sie sich diese Spalten:

Benutzerstatus-ist es gesperrt

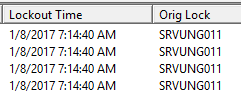

Sperrzeit-wenn es gesperrt ist, verwenden Sie nicht die genaue Sperrzeit

Org Lock-Dies ist der Domänencontroller, für den es ursprünglich gesperrt war.

In meinem Beispiel ist der Benutzer testguy gesperrt, die Sperrzeit beträgt 7:14:40 Uhr und die Orig-Sperre ist srvung011.,

Nachdem wir diese Informationen haben, fahren Sie mit den nächsten Schritten fort.

Schritt #5: Finden die anrufer computer (quelle computer)

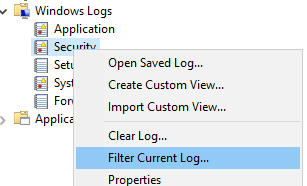

1. Öffnen Sie die Ereignisanzeige auf dem Server, die in der Orig-Sperre

2 angezeigt wird. Gehen Sie zu Sicherheitsprotokolle

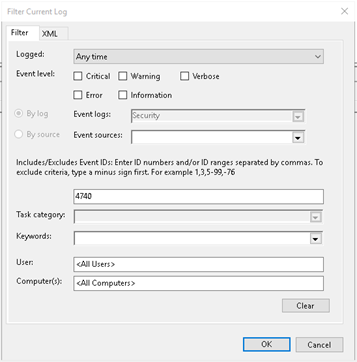

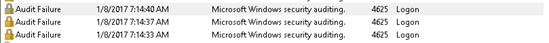

3. Ereignisse filtern und für ID 4740

Klicken Sie mit der rechten Maustaste auf Sicherheit und wählen Sie aktuelles Protokoll filtern

Geben Sie die Ereignis-ID 4740 in das Ereignis-ID-Feld ein

Klicken Sie auf OK

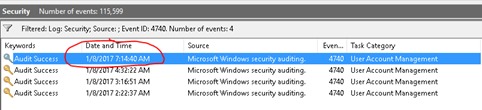

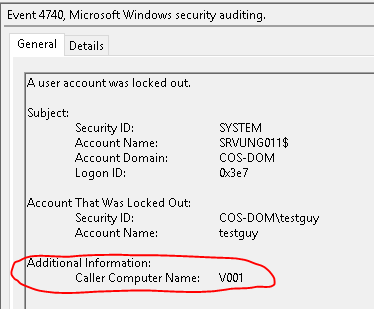

Sie sollten jetzt nur Ereignisse 4740 sehen., Suchen Sie das Ereignis, das zu dem Datum und der Uhrzeit aufgetreten ist, zu der das Tool angezeigt wurde.

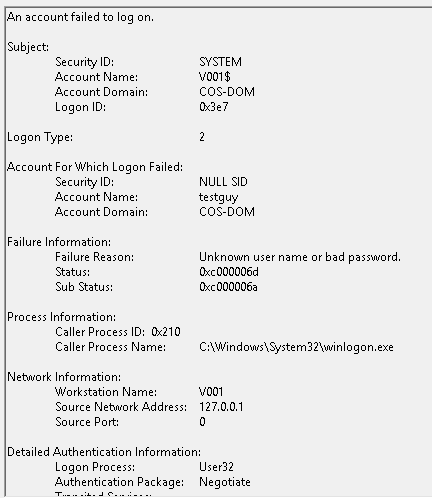

Ich kann aus den Protokollen sehen, dass die Aussperrungen von einem PC namens V001 stammen. Nachdem Sie den Quellcomputer kennen, wissen Sie möglicherweise bereits, was das Problem verursacht. Wenn nicht, gehen Sie zu Schritt #6, um weitere Details darüber zu finden, was genau an der Quelle die Aussperrung verursacht.

Schritt # 6: Protokolle auf dem Anrufercomputer anzeigen

Wenn die Schritte von oben den Anrufercomputer anzeigen und Sie noch weitere Details benötigen, führen Sie diese Schritte aus.

1., Öffnen Sie die Sicherheitsereignisprotokolle auf dem Anrufercomputer und sehen Sie sich die Protokolle mit dem genauen Zeitpunkt der Aussperrung an. Je nachdem, was die Aussperrung verursacht, ist die EVENTID unterschiedlich. In meinem Beispiel ist es Ereignis-ID 4625.

Mit Blick auf die Details, die ich kann der Prozess ist winlogon.exe und ein Logon-Typ von 2. Eine schnelle Google-Suche teilt mir mit, dass dieses Ereignis erstellt wird, wenn ein Benutzer versucht, sich auf der lokalen Tastatur anzumelden. Dies sagt mir also, dass der Benutzer gerade sein Passwort falsch auf dem Windows-Anmeldebildschirm eingibt.,

Dort haben Sie es, 6 einfache Schritte zum Aufspüren von Problemen mit der Kontosperre.

Unten finden Sie ein weiteres Beispiel, bei dem die Quellsperrungen vom Mobiltelefon eines Benutzers stammen.

Beispiel 2

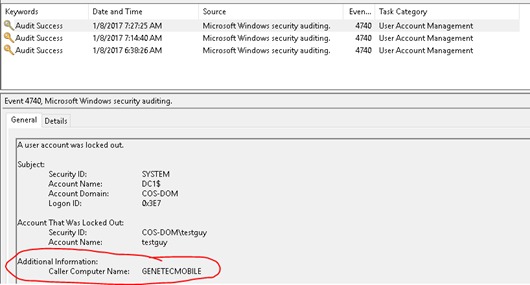

In diesem Beispiel werde ich ein Konto von einem mobilen Gerät sperren. Die Schritte sind die gleichen wie oben Ich möchte nur sehen, dass der ursprüngliche Lockout-Domänencontroller unterschiedlich sein kann und der Prozess oder Dienst auf dem Quellcomputer unterschiedlich sein kann.,

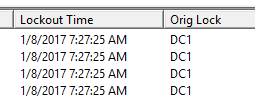

Das Konto wurde dieses Mal um 7:27:25 Uhr auf DC1 gesperrt

Filtern Sie die Ereignisprotokolle auf DC1 und sehen Sie sich die Details für einen Aufrufercomputer an.

GENETECMOBILE ist die Quelle.

Wenn ich die Ereignisprotokolle auf GENTECMOBILE überprüfe, sehe ich eine ausführbare Datei in den genetec-Programmdateien.

Mit diesen Informationen weiß ich, dass ein Benutzer versucht, sich über eine App auf seinem Mobilgerät zu authentifizieren.

Was ist, wenn es keinen Anrufer Computer?,

Im Folgenden finden Sie einige Tipps, wenn in der EvenID 4740 kein Anrufercomputer aufgeführt ist.

- Lassen Sie den Benutzer sein Mobilgerät doppelt überprüfen und stellen Sie sicher, dass er sein Passwort in allen Apps aktualisiert hat. Dies ist die häufigste Ursache für Aussperrungen, deshalb erwähne ich es noch einmal.

- Deaktivieren Sie ActiveSync und OWA, damit der Benutzer sieht, ob dies die Aussperrung stoppt. Wenn dies behoben wurde, müssen sie ihre Anmeldeinformationen auf dem mobilen Gerät aktualisieren.

- Lassen Sie den Benutzer tagsüber an einem anderen Computer arbeiten. Alte Anmeldeinformationen können in einer lokalen App oder im Browser des Benutzers gespeichert werden., Arbeiten von einem anderen Computer für den Tag kann helfen, einzugrenzen, wenn das Problem mit ihrem Computer ist.

Weitere Tools:

Netwrix Account Lockout Examiner – Dieses Tool erkennt Kontosperrungen in Echtzeit und kann E-Mail-Benachrichtigungen senden. Ich habe dieses Tool ausprobiert und es hat Kontosperrungen in Echtzeit angezeigt, aber es hatte Probleme, die Quelle der Kontosperrung zu finden.

PowerShell-Artikel von the TechNet Scripting Guy, der erklärt, wie man PowerShell verwendet, um den gesperrten Standort der Benutzer zu finden. Das Skript macht im Grunde das, was das Lockoutstatus-Tool tut., Wenn Sie sich für PowerShell interessieren, könnte dies ein sehr praktisches Skript sein. Sie könnten die von mir bereitgestellten Schritte grundsätzlich automatisieren.

Ich hoffe, dieser Artikel hat Ihnen geholfen, die Quelle der Kontosperrungen in Ihrer Umgebung zu finden. Wenn Sie Fragen haben, hinterlassen Sie unten einen Kommentar.,

Siehe auch: So finden und entfernen Sie veraltete Benutzer-und Computerkonten

Empfohlenes Tool: SolarWinds Server & Anwendungsmonitor

![]()

Dieses Dienstprogramm wurde entwickelt, um Active Directory und andere kritische Dienste wie DNS zu überwachen & DHCP. Es erkennt schnell Domänencontrollerprobleme, verhindert Replikationsfehler, verfolgt fehlgeschlagene Anmeldeversuche und vieles mehr.

Was mir an SAM am besten gefällt, ist die einfache Verwendung von Dashboard-und Warnfunktionen., Es hat auch die Fähigkeit, virtuelle Maschinen und Speicher zu überwachen.

Laden Sie hier Ihre kostenlose Testversion herunter