Red Team vs Blue Team Defined

een Red team / blue team oefening is een cybersecurity assessment techniek die gesimuleerde aanvallen gebruikt om de sterkte van de bestaande beveiligingscapaciteiten van de organisatie te meten en verbeterpunten te identificeren in een omgeving met een laag risico.,

gemodelleerd na militaire trainingsoefeningen, is deze oefening een confrontatie tussen twee teams van hoogopgeleide cybersecurity professionals: een rood team dat gebruik maakt van real-world tegenstander tradecraft in een poging om het milieu in gevaar te brengen, en een blauw team dat bestaat uit incident responders die binnen de beveiligingseenheid werken om de inbraak te identificeren, te beoordelen en te reageren.

Red team / blue team simulaties spelen een belangrijke rol in de verdediging van de organisatie tegen een breed scala van cyberaanvallen van de hedendaagse geavanceerde tegenstanders.,oefeningen helpen organisaties:

- het Identificeren van zwakke plekken als het gaat om mensen, technologieën en systemen

- het Bepalen van verbeterpunten in defensieve incident response processen in elke fase van de doden chain

- Bouw van de organisatie uit de eerste hand ervaring over hoe op te sporen en bevatten een gerichte aanval

- Ontwikkeling van de reactie en de sanering activiteiten om terug te keren van het milieu tot een normale toestand

Frontlinies Rapport

Elk jaar onze services team gevechten een groot aantal nieuwe tegenstanders., Download het Cyber Front Lines rapport voor analyse en pragmatische stappen aanbevolen door onze services experts.

Download nu

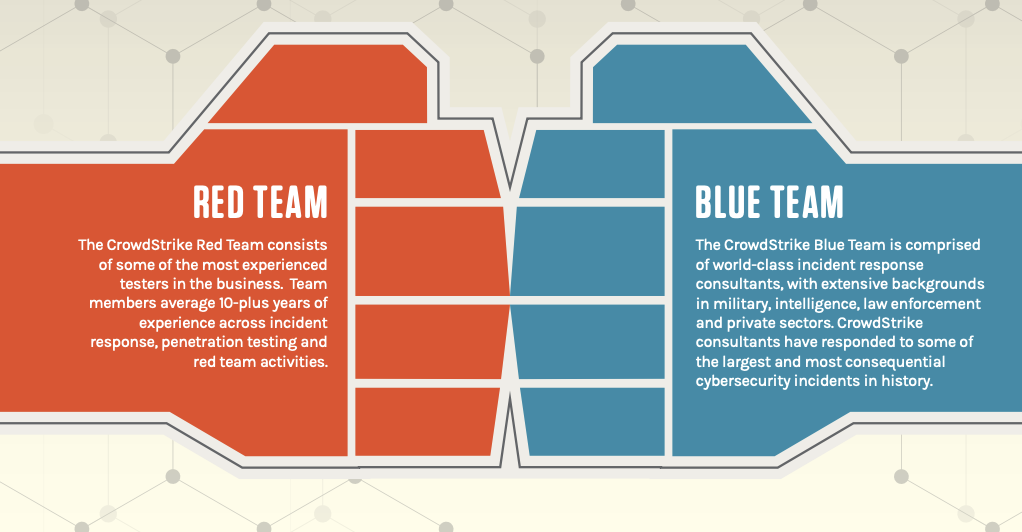

Wat is een red team

in een Red team / blue team cybersecurity simulatie, Het Rode team fungeert als een tegenstander, een poging om potentiële zwakheden binnen de organisatie cyber verdediging te identificeren en te benutten met behulp van geavanceerde aanvalstechnieken. Deze aanvallende teams bestaan meestal uit zeer ervaren beveiligingsprofessionals of onafhankelijke ethische hackers die zich richten op penetratietesten door het imiteren van real-world aanval technieken en methoden.,

Het Rode team krijgt initiële toegang meestal door het stelen van gebruikersgegevens of social engineering technieken. Eenmaal binnen het netwerk, Het Rode team verhoogt zijn privileges en beweegt zijwaarts over systemen met het doel om zo diep mogelijk in het netwerk, exfiltratie van gegevens, terwijl het vermijden van detectie.

Wat is red teaming en waarom heeft uw beveiligingsteam het nodig?

Red teaming is de handeling van het systematisch en rigoureus (maar ethisch) identificeren van een aanvalspad dat inbreuk maakt op de veiligheid van de organisatie door middel van real-world aanval technieken., Bij het aannemen van deze contradictoire aanpak, de verdediging van de organisatie zijn niet gebaseerd op de theoretische mogelijkheden van security tools en systemen, maar hun werkelijke prestaties in de aanwezigheid van real-world dreigingen. Red teaming is een cruciaal onderdeel bij het nauwkeurig beoordelen van de preventie -, detectie-en saneringsmogelijkheden en maturiteit van het bedrijf.

Wat is een blauw team

als het rode team aanvalt, dan is het blauwe team in de verdediging., Typisch, deze groep bestaat uit incident response consultants die begeleiding geven aan het IT-security team over waar verbeteringen aan te brengen om geavanceerde soorten cyberaanvallen en bedreigingen te stoppen. Het IT security team is dan verantwoordelijk voor het onderhouden van het interne netwerk tegen verschillende soorten risico ‘ s.

hoewel veel organisaties preventie beschouwen als de gouden standaard van beveiliging, zijn detectie en herstel net zo belangrijk voor de algehele defensiecapaciteiten., Een belangrijke maatstaf is de “breakout time” van de organisatie – het kritieke venster tussen wanneer een indringer de eerste machine compromitteert en wanneer ze lateraal naar andere systemen op het netwerk kunnen gaan.

CrowdStrike beveelt doorgaans een “1-10-60 regel” aan, wat betekent dat organisaties een inbraak binnen een minuut moeten kunnen detecteren, het risiconiveau binnen 10 minuten moeten kunnen beoordelen en de tegenstander in minder dan een uur moeten kunnen uitwerpen.,

meer informatie

leer hoe u uw cybersecurity-team voorbereidt om zich te verdedigen tegen gerichte aanvallersdownload: Red Team / Blue Team oefening data Sheet

voordelen van red team/blue team oefeningen

het implementeren van een red team/blue team strategie stelt organisaties in staat om actief hun bestaande cyber verdediging en mogelijkheden te testen in een omgeving met een laag risico., Door deze twee groepen te betrekken, is het mogelijk om de beveiligingsstrategie van de organisatie continu te ontwikkelen op basis van de unieke zwakheden en kwetsbaarheden van het bedrijf, evenals de nieuwste real-world attack technieken.,

- identificeren van misconfiguraties en lacunes in de dekking in bestaande beveiligingsproducten

- netwerkbeveiliging versterken om gerichte aanvallen op te sporen en de breakouttijd te verbeteren

- gezonde concurrentie tussen beveiligingspersoneel verhogen en samenwerking tussen de IT-en beveiligingsteams bevorderen

- bewustmaking van het personeel over het risico van menselijke kwetsbaarheden die de veiligheid van de organisatie in gevaar kunnen brengen

- vaardigheden en volwassenheid van de beveiligingscapaciteiten van de organisatie opbouwen binnen een veilige, risicoarme trainingsomgeving

wie is het paarse team?,

in sommige gevallen organiseren bedrijven een red team / blue team oefening met externe middelen die niet volledig samenwerken met interne veiligheidsteams. Digitale tegenstanders die zijn ingehuurd om de rol van het rode team te spelen, kunnen bijvoorbeeld hun aanvalstechnieken niet delen met het blauwe team of hen volledig debriefen over zwakke punten binnen de bestaande beveiligingsinfrastructuur — waardoor de mogelijkheid open blijft dat er gaten blijven bestaan zodra de oefening is afgerond.

een zogenaamd “paars team” is de term die wordt gebruikt om een rood team en een blauw team te beschrijven die in harmonie werken., Deze teams delen informatie en inzichten om de algehele veiligheid van de organisatie te verbeteren.

bij CrowdStrike zijn we van mening dat oefeningen van het rode team/blauwe team relatief weinig waarde hebben, tenzij beide teams alle stakeholders na elke betrokkenheid volledig debriefen en een gedetailleerd rapport bieden over alle aspecten van projectactiviteit, inclusief testtechnieken, toegangspunten, kwetsbaarheden en andere specifieke informatie die de organisatie zal helpen lacunes adequaat te dichten en hun verdediging te versterken. Voor onze doeleinden, “purple teaming” is synoniem met rood team/blauw team oefeningen.,

Red Team vs Blue Team Skills

Red team skills set

een succesvol rood team moet sluw van aard zijn, uitgaande van de mentaliteit van een geavanceerde tegenstander om toegang te krijgen tot het netwerk en onopgemerkt verder te gaan via de omgeving. Het ideale teamlid voor de rode groep is zowel technisch als creatief, in staat om de zwakke punten van het systeem en de menselijke natuur te benutten. Het is ook belangrijk dat het rode team vertrouwd zijn met threat actor tactics, techniques and procedures (TTP ‘ s) en de aanval tools en frameworks hedendaagse tegenstanders gebruiken.,

bijvoorbeeld, een tiener uit Florida gebruikte onlangs spear-phishing-tactieken en social engineering-technieken om werknemersgegevens te verkrijgen en toegang te krijgen tot interne systemen op Twitter, wat resulteerde in een opvallende inbreuk op meer dan 100 celebrity-accounts.,als security technieken, instrumenten en waarborgen

Blauwe team vaardigheid instellen

Terwijl het blauwe team is technisch gericht op verdediging, veel van hun werk is proactief van aard., Idealiter identificeert en neutraliseert dit team risico ‘ s en bedreigingen voordat ze schade toebrengen aan de organisatie. Echter, de toenemende complexiteit van aanvallen en tegenstanders maakt dit een bijna onmogelijke taak voor zelfs de meest bekwame cybersecurity professionals.

de taak van het blauwe team bestaat uit gelijke delen preventie, detectie en herstel.,team zijn:

- Een volledig begrip van de organisatie van de beveiliging strategie in de mensen, tools en technieken

- Analyse vaardigheden om nauwkeurig te bepalen van de meest gevaarlijke bedreigingen en prioriteren reacties dienovereenkomstig

- beveiligingstechnieken om het verminderen van de kwetsbaarheid, met name als het gaat om het domein naam systeem (DNS) om te voorkomen dat phishing aanvallen en andere web-based schending technieken

- Scherp bewustzijn van het bestaande beveiligings-detectie-instrumenten en-systemen en theiralert mechanismen

Hoe kan het Rode Team en een Blauw Team Samen te Werken?,

scenario ‘ s waarin een Rood/Blauw Team oefening nodig is

rood / blauw team oefeningen zijn een cruciaal onderdeel van elke robuuste en effectieve beveiligingsstrategie. Idealiter helpen deze oefeningen de organisatie om zwakke punten in de mensen, processen en technologieën binnen de netwerkperimeter te identificeren, en om lacunes in de beveiliging op te sporen, zoals achterdeuren en andere kwetsbaarheden in de toegang die kunnen bestaan binnen de beveiligingsarchitectuur. Deze informatie zal klanten uiteindelijk helpen hun verdediging te versterken en hun beveiligingsteams te trainen of uit te oefenen om beter te reageren op bedreigingen.,

omdat veel inbreuken maanden of zelfs jaren onopgemerkt kunnen blijven, is het belangrijk om regelmatig oefeningen in het rood / blauw team uit te voeren. Uit onderzoek blijkt dat tegenstanders gemiddeld 197 dagen in een netwerkomgeving verblijven voordat ze worden gedetecteerd en uitgeworpen. Dit verhoogt de inzet voor bedrijven in dat aanvallers deze tijd kunnen gebruiken om het opzetten van backdoors of anderszins wijzigen van het netwerk om nieuwe punten van toegang die kunnen worden benut in de toekomst te creëren.,

een belangrijke differentiator in de manier waarop CrowdStrike de oefeningen van het rode team / het blauwe team benadert, is in termen van de algemene strategie. We gebruiken activiteiten van het rode team om de omgeving met gegevens te bezaaien, zodat het blauwe team het risico van elk incident kan inschatten en dienovereenkomstig kan reageren. Als zodanig behandelen we deze oefening niet als een spreekwoordelijk oorlogsspel waarin onze klanten proberen elke actie van het rode team te blokkeren, maar effectief de gebeurtenissen beoordelen en prioriteren waarvan de gegevens de grootste bedreiging blijken te zijn.,

Red Team Oefenvoorbeelden

Red teams gebruiken een verscheidenheid aan technieken en hulpmiddelen om hiaten in de beveiligingsarchitectuur te benutten. Bijvoorbeeld, in het aannemen van de rol van een hacker, een rode teamlid kan de host infecteren met malware om beveiligingscontroles te deactiveren of gebruik maken van social engineering technieken om toegang geloofsbrieven te stelen.

De activiteiten van het Rode team volgen gewoonlijk het MITRE ATT&CK Framework, dat een wereldwijd toegankelijke kennisbasis is van tactieken, technieken en methoden van tegenstanders op basis van ervaringen en gebeurtenissen uit de praktijk., Het Framework dient als basis voor de ontwikkeling van preventie -, detectie-en responscapaciteiten die kunnen worden aangepast op basis van de unieke behoeften van elke organisatie en nieuwe ontwikkelingen binnen het dreigingslandschap.,

Blue Team Oefenvoorbeelden

functionerend als de verdedigingslinie van de organisatie, maakt het blue team gebruik van beveiligingstools, protocollen, systemen en andere middelen om de organisatie te beschermen en hiaten in de detectiemogelijkheden te identificeren., De omgeving van het blauwe team moet het huidige beveiligingssysteem van de organisatie weerspiegelen, dat mogelijk verkeerd geconfigureerde tools, ongepatchte software of andere bekende of onbekende risico ‘ s heeft.,zijn software, zijn correct geconfigureerd en up-to-date

meer informatie

meer informatie over de voordelen van tabletop oefeningen en wat het team van de CrowdStrike service kan leveren aan uw teamam I ready?, De CrowdStrike Tabletop oefening

hoe een effectief Red Team en Blue Team op te bouwen

hoe CrowdStrike® Services de juiste oplossing kunnen zijn voor organisaties:

tegenstanders ontwikkelen voortdurend hun aanval TTP ‘ s, wat kan leiden tot inbreuken die wekenlang of maanden onopgemerkt blijven. Tegelijkertijd zijn organisaties er niet in geslaagd om geavanceerde aanvallen te detecteren vanwege ineffectieve beveiligingscontroles en hiaten in hun cybersecurity verdediging., Beveiligingsteams moeten ervoor zorgen dat ze klaar zijn voor een gerichte aanval, en de mogelijkheid om één type aanval te weerstaan betekent niet dat het team de tools en zichtbaarheid heeft om een meer geavanceerde aanval te weerstaan.

De CrowdStrike Adversary emulatie oefening is ontworpen om uw organisatie de ervaring te geven van een geavanceerde gerichte aanval door Real-world bedreiging acteurs — zonder de schade of kosten van het ervaren van een echte inbreuk., Het CrowdStrike Services-team maakt gebruik van ttp ‘ s die zijn afgeleid van informatie die is verzameld door CrowdStrike-experts in het veld die reageren op incidenten en via het CrowdStrike Falcon® – platform, dat elke week biljoenen gebeurtenissen en miljoenen indicatoren identificeert. CrowdStrike Services ontwikkelt een gerichte aanval campagne specifiek voor uw organisatie en gericht op gebruikers van belang, net als een tegenstander zou doen., Het team volgt een objectieve, doelgerichte aanpak van de aanval, gericht op het aantonen van toegang tot kritieke informatie in uw organisatie om te helpen de impact van een inbreuk op uw leiderschap te tonen zonder te lijden door een echte inbreuk. Deze oefening zal u helpen de vraag te beantwoorden, ” zijn we voorbereid op een gerichte aanval?”