Red Team vs Blue Team Defined

un ejercicio red team/blue team es una técnica de evaluación de ciberseguridad que utiliza ataques simulados para medir la fortaleza de las capacidades de seguridad existentes de la organización e identificar áreas de mejora en un entorno de bajo riesgo.,

modelado a partir de ejercicios de entrenamiento militar, este simulacro es un enfrentamiento entre dos equipos de profesionales de ciberseguridad altamente capacitados: un equipo rojo que utiliza el arte del adversario del mundo real en un intento de comprometer el medio ambiente, y un equipo azul que consiste en respondedores de incidentes que trabajan dentro de la unidad de seguridad para identificar, evaluar y responder a la intrusión.

Las simulaciones de Equipo Rojo / equipo azul juegan un papel importante en la defensa de la organización contra una amplia gama de ciberataques de los sofisticados adversarios de hoy en día.,los ejercicios ayudan a las organizaciones:

- Identificar puntos de vulnerabilidad en relación con personas, tecnologías y sistemas

- Determinar áreas de mejora en los procesos de respuesta a incidentes defensivos en cada fase de la cadena de eliminación

- construir la experiencia de primera mano de la organización sobre cómo detectar y contener un ataque dirigido

- Desarrollar actividades de respuesta y remediación para devolver el entorno a un estado operativo normal

- Identificar errores de configuración y brechas de cobertura en los productos de seguridad existentes

- fortalecer la seguridad de la red para detectar ataques dirigidos y mejorar el tiempo de ruptura

- Aumentar la competencia saludable entre el personal de seguridad y fomentar la cooperación entre los equipos de ti y seguridad

- elevar la conciencia entre el personal sobre el riesgo de vulnerabilidades humanas que pueden comprometer la seguridad de la organización

- ul>

¿quién es el equipo púrpura?,

en algunos casos, las empresas organizan un ejercicio de equipo rojo / equipo azul con recursos externos que no cooperan plenamente con los equipos de seguridad internos. Por ejemplo, los adversarios digitales contratados para desempeñar el papel del equipo rojo pueden no compartir sus técnicas de ataque con el equipo azul o informarlos completamente sobre puntos débiles dentro de la infraestructura de seguridad existente, dejando abierta la posibilidad de que algunas brechas puedan permanecer una vez que el ejercicio concluya.

un llamado «equipo púrpura» es el término utilizado para describir un equipo rojo y un equipo azul que trabajan al unísono., Estos equipos comparten información y conocimientos para mejorar la seguridad general de la organización.

en CrowdStrike, creemos que los ejercicios del equipo rojo/equipo azul tienen relativamente poco valor a menos que ambos equipos informen completamente a todas las partes interesadas después de cada participación y ofrezcan un informe detallado sobre todos los aspectos de la actividad del proyecto, incluidas las técnicas de prueba, los puntos de acceso, las vulnerabilidades y otra información específica que ayudará a la organización a cerrar adecuadamente las brechas y fortalecer sus defensas. Para nuestros propósitos, «equipo púrpura» es sinónimo de ejercicios de equipo rojo/equipo azul.,

Red Team vs Blue Team Skills

Red team skill set

Un equipo rojo exitoso debe ser de naturaleza tortuosa, asumiendo la mentalidad de un adversario sofisticado para obtener acceso a la red y avanzar sin ser detectado a través del entorno. El miembro ideal del equipo para el grupo rojo es tanto técnico como creativo, capaz de explotar las debilidades del sistema y la naturaleza humana. También es importante que el equipo rojo esté familiarizado con las tácticas, técnicas y procedimientos de los actores de amenazas (ttps) y las herramientas y marcos de ataque que usan los adversarios de hoy en día.,

por ejemplo, un adolescente de Florida recientemente utilizó tácticas de spear-phishing, así como técnicas de ingeniería social para obtener credenciales de empleados y acceder a sistemas internos en Twitter, lo que resultó en una violación de alto perfil de más de 100 cuentas de celebridades.,como técnicas de Seguridad, Herramientas y salvaguardas

- fuertes habilidades de desarrollo de software con el fin de desarrollar herramientas personalizadas para eludir los mecanismos y medidas de seguridad comunes

- Experiencia en pruebas de penetración, lo que ayudaría a explotar las vulnerabilidades comunes y evitar actividades que a menudo se monitorean o detectan fácilmente

- Habilidades de ingeniería Social que permiten al miembro del equipo manipular a otros para compartir información o credenciales

- Una comprensión completa de la estrategia de seguridad de la organización a través de personas, Herramientas y tecnologías

- Habilidades de análisis para identificar con precisión las amenazas más peligrosas y priorizar las respuestas en consecuencia

- Técnicas de endurecimiento para reducir la superficie de ataque, particularmente en lo que se refiere al sistema de nombres de dominio (DNS) para evitar ataques de phishing y otras técnicas de violación basadas en la web

- ¿El equipo rojo y el equipo azul trabajan juntos?,

los escenarios en los que se necesita un ejercicio de Equipo Rojo/Equipo Azul

Los ejercicios de Equipo Rojo/equipo azul son una parte crítica de cualquier estrategia de seguridad robusta y efectiva. Idealmente, estos ejercicios ayudan a la organización a identificar debilidades en las personas, procesos y tecnologías dentro del perímetro de la red, así como identificar brechas de seguridad como puertas traseras y otras vulnerabilidades de acceso que pueden existir dentro de la arquitectura de seguridad. En última instancia, esta información ayudará a los clientes a fortalecer sus defensas y entrenar o ejercitar a sus equipos de seguridad para responder mejor a las amenazas.,

dado que muchas infracciones pueden pasar desapercibidas durante meses o incluso años, es importante realizar ejercicios de equipo rojo/equipo azul de forma regular. La investigación muestra que los adversarios permanecen, en promedio, 197 días dentro de un entorno de red antes de ser detectados y expulsados. Esto aumenta las apuestas para las empresas en que los atacantes pueden utilizar este tiempo para configurar puertas traseras o alterar la red para crear nuevos puntos de acceso que podrían ser explotados en el futuro.,

un diferenciador importante en la forma en que CrowdStrike se acerca a los ejercicios del equipo rojo / equipo azul es en términos de la estrategia general. Utilizamos las actividades del equipo rojo para sembrar el entorno con datos para que el equipo azul pueda medir el riesgo asociado con cada incidente y responder en consecuencia. Como tal, no tratamos este ejercicio como un juego de guerra proverbial donde nuestros clientes intentan bloquear todas y cada una de las acciones del equipo rojo, sino que evaluamos y priorizamos efectivamente aquellos eventos que los datos revelan como la mayor amenaza.,

ejemplos de ejercicios del equipo rojo

Los equipos rojos utilizan una variedad de técnicas y herramientas para explotar las brechas dentro de la arquitectura de seguridad. Por ejemplo, al asumir el papel de un hacker, un miembro del equipo rojo puede infectar al host con malware para desactivar los controles de seguridad o usar técnicas de ingeniería social para robar credenciales de acceso.

Las actividades del equipo rojo comúnmente siguen el marco MITRE ATT& CK, que es una base de conocimiento accesible a nivel mundial de tácticas, técnicas y métodos adversarios basados en experiencias y eventos del mundo real., El marco sirve de base para el desarrollo de capacidades de prevención, detección y respuesta que se pueden personalizar en función de las necesidades únicas de cada organización y los nuevos desarrollos dentro del panorama de amenazas., los empleados u otros miembros de la red para compartir, divulgar o crear credenciales de red

- interceptar la comunicación con el fin de mapear la red u obtener más información sobre el entorno con el fin de eludir las técnicas de seguridad comunes

- clonar las tarjetas de acceso de un administrador para acceder a áreas sin restricciones

- empleando el acceso de menor privilegio, lo que significa que la organización otorga el menor nivel de acceso posible a cada usuario o dispositivo para ayudar a limitar el movimiento lateral a través de la red en caso de una violación

- aprovechando la microsegmentación, una técnica de seguridad que implica dividir perímetros en pequeñas zonas para mantener el acceso separado a cada parte de la red

front lines report

cada año, nuestro equipo de servicios lucha contra una gran cantidad de nuevos adversarios., Descargue el informe de Cyber Front Lines para el análisis y los pasos pragmáticos recomendados por nuestros expertos en servicios.

Descargar ahora

Qué es un equipo rojo

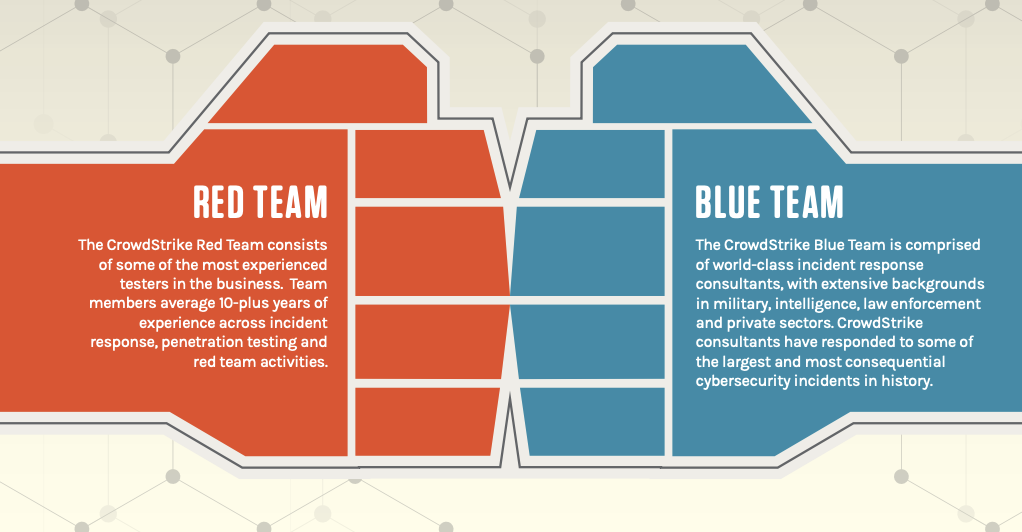

en una simulación de ciberseguridad del equipo rojo / equipo azul, El equipo rojo actúa como un adversario, tratando de identificar y explotar las debilidades potenciales dentro de las defensas cibernéticas de la organización utilizando técnicas de ataque sofisticadas. Estos equipos ofensivos típicamente consisten en profesionales de seguridad altamente experimentados o hackers éticos independientes que se centran en las pruebas de penetración imitando técnicas y métodos de ataque del mundo real.,

el equipo rojo obtiene acceso inicial generalmente a través del robo de credenciales de usuario o técnicas de ingeniería social. Una vez dentro de la red, el equipo red eleva sus privilegios y se mueve lateralmente a través de los sistemas con el objetivo de progresar lo más profundamente posible en la red, exfiltrando los datos y evitando la detección.

¿qué es red teaming y por qué su equipo de seguridad lo necesita?

Red teaming es el acto de identificar sistemática y rigurosamente (pero éticamente) una ruta de ataque que viola la defensa de seguridad de la organización a través de técnicas de ataque del mundo real., Al adoptar este enfoque acusatorio, las defensas de la organización no se basan en las capacidades teóricas de las herramientas y sistemas de seguridad, sino en su desempeño real en presencia de amenazas del mundo real. Red teaming es un componente crítico para evaluar con precisión las capacidades de prevención, detección y remediación y la madurez de la empresa.

Qué es un equipo azul

si el equipo rojo está jugando ofensiva, entonces el equipo azul está en defensa., Por lo general, este grupo consiste en consultores de respuesta a incidentes que brindan orientación al equipo de seguridad de TI sobre dónde hacer mejoras para detener tipos sofisticados de ciberataques y amenazas. El equipo de seguridad de ti es responsable de mantener la red interna contra varios tipos de riesgo.

mientras que muchas organizaciones consideran la prevención como el estándar de oro de la seguridad, la detección y la reparación son igualmente importantes para las capacidades generales de defensa., Una métrica clave es el «tiempo de ruptura» de la organización, la ventana crítica entre cuando un intruso compromete la primera máquina y cuando puede moverse lateralmente a otros sistemas en la red.

CrowdStrike generalmente recomienda una «regla 1-10-60», lo que significa que las organizaciones deben ser capaces de detectar una intrusión en menos de un minuto, evaluar su nivel de riesgo en 10 minutos y expulsar al adversario en menos de una hora.,

más información

Aprenda cómo preparar a su equipo de ciberseguridad para defenderse contra ataques selectivosdescargar: Hoja de datos del ejercicio del equipo rojo/Equipo Azul

beneficios de los ejercicios del equipo rojo/equipo azul

implementar una estrategia de equipo rojo / equipo azul permite a las organizaciones probar activamente sus defensas y capacidades cibernéticas existentes en un entorno de bajo riesgo., Al involucrar a estos dos grupos, es posible evolucionar continuamente la estrategia de seguridad de la organización basada en las debilidades y vulnerabilidades únicas de la empresa, así como en las últimas técnicas de ataque del mundo real.,

conjunto de habilidades del equipo azul

mientras que el equipo azul se centra técnicamente en la defensa, gran parte de su trabajo es proactivo en la naturaleza., Idealmente, este equipo identifica y neutraliza riesgos y amenazas antes de que inflijan daño a la organización. Sin embargo, la creciente sofisticación de los ataques y adversarios hace que esto sea una tarea casi imposible incluso para los profesionales de ciberseguridad más capacitados.

el trabajo del equipo azul es prevención, detección y remediación a partes iguales.,el equipo incluye:

ejemplos de ejercicios del equipo azul

funcionando como la línea de defensa de la organización, el equipo azul hace uso de herramientas de seguridad, protocolos, sistemas y otros recursos para proteger a la organización e identificar lagunas en sus capacidades de detección., El entorno del equipo azul debe reflejar el sistema de seguridad actual de la organización, que puede tener herramientas mal configuradas, software sin parches u otros riesgos conocidos o desconocidos.,son software, están correctamente configurados y actualizados

el equipo del servicio CrowdStrike puede entregar a su teamam i listo?, El ejercicio de mesa de CrowdStrike

Cómo Construir un equipo rojo y un equipo azul eficaces

Cómo los servicios de CrowdStrike® pueden ser la solución adecuada para las organizaciones:

los adversarios evolucionan constantemente sus TTPs de ataque, lo que puede llevar a que las infracciones no se detecten durante semanas o meses. Al mismo tiempo, las organizaciones no están detectando ataques sofisticados debido a controles de seguridad ineficaces y brechas en sus defensas de ciberseguridad., Los equipos de seguridad deben asegurarse de que están listos para un ataque dirigido, y la capacidad de soportar un tipo de ataque no significa que el equipo tenga las herramientas y la visibilidad para soportar un ataque más sofisticado.

El ejercicio de emulación de adversario CrowdStrike está diseñado para dar a su organización la experiencia de un sofisticado ataque dirigido por actores de amenazas del mundo real, sin el daño o los costos de experimentar una brecha real., El equipo de servicios de CrowdStrike Aprovecha los ttps de actores de amenazas del mundo real derivados de la inteligencia recopilada por expertos de CrowdStrike en el campo que responden a incidentes y a través de la plataforma CrowdStrike Falcon®, que identifica billones de eventos y millones de indicadores cada semana. CrowdStrike Services desarrolla una campaña de ataque dirigido específico para su organización y dirigido a usuarios de interés, al igual que lo haría un adversario., El equipo adopta un enfoque objetivo y orientado a objetivos para el ataque, centrándose en demostrar el acceso a información crítica en su organización para ayudar a mostrar el impacto de una brecha a su liderazgo sin tener que sufrir una brecha real. Este ejercicio le ayudará a responder la pregunta, » ¿Estamos preparados para un ataque dirigido?”