equipa vermelha vs equipa azul definida

um exercício de equipa vermelha / equipa azul é uma técnica de avaliação de cibersegurança que utiliza ataques simulados para medir a força das capacidades de segurança existentes da organização e identificar áreas de melhoria num ambiente de baixo risco.,

depois de Modelado militar exercícios de treinamento, este exercício é um face-off entre as duas equipes altamente treinados profissionais de segurança cibernética: uma equipe vermelha que utiliza o mundo real adversário jornais, em uma tentativa de comprometer o meio ambiente, e uma equipe azul, que consiste em incidente de respondentes que trabalham com a unidade de segurança para identificar, avaliar e responder à intrusão.as simulações da equipe vermelha / azul desempenham um papel importante na defesa da organização contra uma ampla gama de ciberataques de adversários sofisticados de hoje.,exercícios ajudam as organizações a:

- Identificar os pontos de vulnerabilidade, como ele se relaciona com as pessoas, tecnologias e sistemas

- Determinar as áreas de melhoria na defensiva processos de resposta a incidentes em cada fase da mata cadeia

- a Construir a organização da experiência em primeira mão sobre como detectar e conter um ataque direcionado

- Desenvolver a resposta e a actividades de recuperação para retornar o ambiente ao estado normal de operação

Linhas de frente Relatório

a Cada ano a nossa equipe de serviços de batalha de uma série de novos adversários., Descarregue o relatório das linhas de frente cibernéticas para análise e passos pragmáticos recomendados pelos nossos especialistas em serviços.

Baixar agora

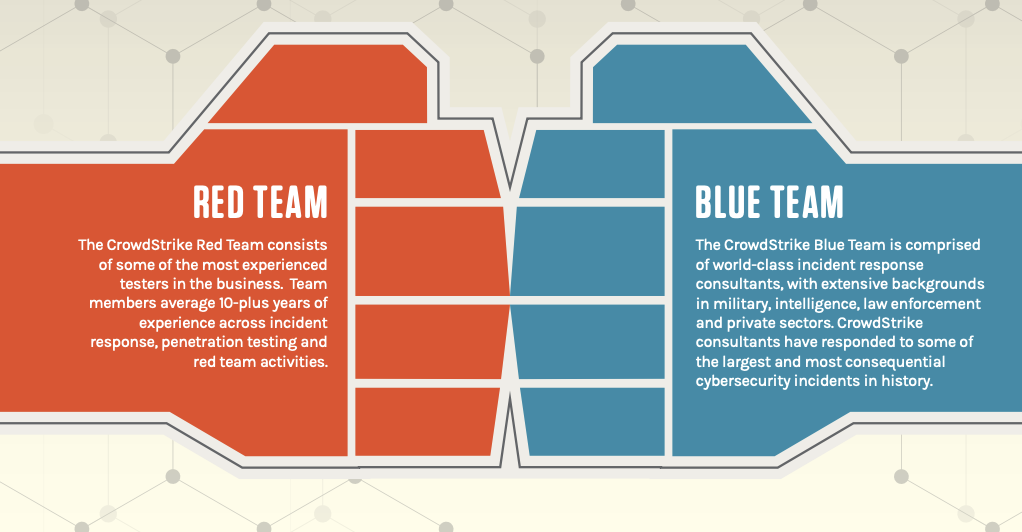

o que é uma equipe vermelha

em uma simulação de cibersegurança Equipe Azul / equipe vermelha, a equipe vermelha atua como um adversário, tentando identificar e explorar potenciais fraquezas dentro das defesas cibernéticas da organização usando técnicas de ataque sofisticadas. Essas equipes ofensivas normalmente consistem em profissionais de segurança altamente experientes ou hackers éticos independentes que se concentram em testes de penetração por imitação de técnicas e métodos de ataque do mundo real.,

A equipe vermelha ganha acesso inicial geralmente através do roubo de credenciais de usuário ou técnicas de engenharia social. Uma vez dentro da rede, a equipe vermelha eleva seus privilégios e se move lateralmente através de sistemas com o objetivo de progredir o mais profundamente possível para a rede, exfiltrando dados, evitando a detecção.

o que é a red teaming e porque é que a sua equipa de segurança precisa dela?Red teaming é o ato de identificar sistematicamente e rigorosamente (mas eticamente) um caminho de ataque que viola a defesa de segurança da organização através de técnicas de Ataque No mundo real., Ao adotar esta abordagem adversária, as defesas da organização não se baseiam nas capacidades teóricas das ferramentas e sistemas de segurança, mas no seu desempenho real na presença de ameaças do mundo real. A Red teaming é um componente fundamental para avaliar com precisão as capacidades de prevenção, detecção e remediação e maturidade da empresa.

o que é uma equipe azul

Se a equipe vermelha está jogando ataque, então a equipe azul está em defesa., Normalmente, este grupo consiste em Consultores de resposta a incidentes que fornecem orientação para a equipe de segurança de TI sobre onde fazer melhorias para parar tipos sofisticados de ciberataques e ameaças. A equipe de segurança de TI é então responsável pela manutenção da rede interna contra vários tipos de risco.enquanto muitas organizações consideram a prevenção o padrão-ouro da Segurança, detecção e remediação são igualmente importantes para a capacidade de Defesa Global., Uma métrica chave é o “tempo de fuga” da organização — a janela crítica entre quando um intruso compromete a primeira máquina e quando eles podem mover-se lateralmente para outros sistemas na rede.

CrowdStrike normalmente recomenda um “1-10-60 regra”, o que significa que as organizações devem ser capazes de detectar uma intrusão em menos de um minuto, avaliar o seu nível de risco dentro de 10 minutos e retire o adversário em menos de uma hora.,

Saiba Mais

Saiba como preparar a sua equipe de segurança cibernética para se defender contra alvo attacksDownload: Red Team / Equipa Azul Exercício Folha de Dados

os Benefícios do time vermelho/azul equipa de exercícios

a Implementação de uma equipe red/blue equipe de estratégia permite que as organizações ativamente de teste existentes cyber defesas e recursos em um baixo risco de ambiente., Ao envolver estes dois grupos, é possível evoluir continuamente a estratégia de segurança da organização com base nas fraquezas e vulnerabilidades únicas da empresa, bem como as mais recentes técnicas de Ataque No mundo real.,aumentar a sensibilização do pessoal para o risco de vulnerabilidades humanas, o que pode comprometer a segurança da organização, desenvolver as competências e a maturidade das capacidades de segurança da organização num ambiente de formação seguro e de baixo risco. Quem é a equipa roxa?,

em alguns casos, as empresas organizam um exercício de equipe vermelha / azul com recursos externos que não cooperam totalmente com equipes de segurança interna. Por exemplo, adversários digitais contratados para desempenhar o papel da equipe vermelha podem não compartilhar suas técnicas de ataque com a equipe azul ou debrief — los totalmente sobre pontos de fraquezas dentro da infraestrutura de segurança existente-deixando aberta a possibilidade de que algumas lacunas possam permanecer uma vez que o exercício termina.uma chamada “Equipe roxa” é o termo usado para descrever uma equipe vermelha e uma equipe azul que trabalham em uníssono., Essas equipes compartilham informações e insights para melhorar a segurança geral da organização.

No CrowdStrike, acreditamos que a equipe red/blue equipe exercícios mantenha relativamente pouco valor, a menos que ambas as equipas a reunir-se todas as partes interessadas depois de cada engajamento e oferecer um relatório detalhado sobre todos os aspectos da atividade de projeto, incluindo as técnicas de teste, pontos de acesso, vulnerabilidades e de outras informações específicas que ajudarão a organização adequadamente as lacunas e reforçar as suas defesas. Para os nossos propósitos, “equipa púrpura” é sinónimo de exercícios de equipa vermelha/equipa azul.,a equipe vermelha vs as habilidades da equipe azul

o conjunto de habilidades da equipe vermelha

uma equipe vermelha bem sucedida deve ser de natureza desonesta, assumindo a mentalidade de um adversário sofisticado para obter acesso à rede e avançar sem ser detectado através do ambiente. O membro ideal da equipe para o grupo vermelho é técnico e criativo, capaz de explorar as fraquezas do sistema e a natureza humana. Também é importante que a equipe vermelha esteja familiarizada com táticas, técnicas e procedimentos de atores de ameaça (TTPs) e as ferramentas de ataque e frameworks que os adversários de hoje usam.,por exemplo, um adolescente da Flórida recentemente usou táticas de spear-phishing, bem como técnicas de engenharia social para obter credenciais dos funcionários e acessar sistemas internos no Twitter, resultando em uma quebra de alto perfil de mais de 100 contas de celebridades.,como técnicas de segurança, ferramentas e salvaguardas

equipe Azul conjunto de habilidades

Enquanto a equipe azul é tecnicamente focado na defesa, muito de seu trabalho é pró-ativa na natureza., Idealmente, esta equipa identifica e neutraliza riscos e ameaças antes de infligir danos à organização. No entanto, a crescente sofisticação de ataques e adversários torna esta uma tarefa quase impossível até mesmo para os profissionais de cibersegurança mais qualificados.o trabalho da equipe azul é a prevenção, detecção e remediação de partes iguais.,equipe incluem:

- Uma compreensão completa da organização, a estratégia de segurança entre pessoas, tecnologias e ferramentas

- Análise de competências para identificar com precisão as ameaças mais perigosas e priorizar as respostas de acordo

- Endurecimento técnicas para reduzir a superfície de ataque, particularmente no que se refere ao sistema de nome de domínio (DNS) para evitar ataques de phishing e outras baseadas na web violação técnicas

- consciência aguda da empresa de segurança existente ferramentas de detecção e sistemas e theiralert mecanismos

Como Fazer o Time Vermelho e Azul-a Equipe de Trabalho em Conjunto?,os exercícios da equipe vermelha / azul são uma parte crítica de qualquer estratégia de segurança robusta e eficaz. Idealmente, estes exercícios ajudam a organização a identificar fraquezas nas Pessoas, Processos e tecnologias dentro do perímetro da rede, bem como a identificar lacunas de segurança como backdoors e outras vulnerabilidades de acesso que possam existir dentro da arquitetura de segurança. Essas informações, em última análise, ajudarão os clientes a fortalecer suas defesas e treinar ou exercitar suas equipes de segurança para melhor responder às ameaças.,

Uma vez que muitas brechas podem passar despercebidas por meses ou até mesmo anos, é importante realizar exercícios da equipe vermelha/azul em uma base regular. A investigação mostra que os adversários vivem, em média, 197 dias num ambiente de rede antes de serem detectados e expulsos. Isso aumenta as apostas para as empresas em que os atacantes podem usar este tempo para configurar backdoors ou alterar de outra forma a rede para criar novos pontos de acesso que poderiam ser explorados no futuro.,um importante diferenciador na forma como o CrowdStrike aborda os exercícios da equipe vermelha / azul é em termos da estratégia global. Usamos as atividades da equipe vermelha para semear o ambiente com dados para que a equipe azul possa avaliar o risco associado a cada incidente e responder em conformidade. Como tal, não tratamos este exercício como um jogo de guerra proverbial onde nossos clientes tentam bloquear cada ação da equipe vermelha, mas efetivamente avaliar e priorizar os eventos que os dados revelam ser a maior ameaça.,as equipes vermelhas usam uma variedade de técnicas e ferramentas para explorar lacunas dentro da arquitetura de segurança. Por exemplo, ao assumir o papel de um hacker, um membro da equipe vermelha pode infectar o host com malware para desativar controles de segurança ou usar técnicas de engenharia social para roubar credenciais de acesso.

Red team activities commonly follow the MITRE ATT &CK Framework, which is a globally-accessible knowledge base of adversary tactics, techniques and methods based on real-world experience and events., O Framework serve como uma base para o desenvolvimento de capacidades de prevenção, detecção e resposta que podem ser personalizadas com base nas necessidades únicas de cada organização e novos desenvolvimentos dentro da paisagem de ameaça., funcionários ou outros membros da rede para compartilhar, divulgar ou criar credenciais de rede

Equipe Azul Exercício Exemplos

a Funcionar como a organização da linha de defesa, a equipe azul faz uso de ferramentas de segurança, protocolos, sistemas e outros recursos para proteger a organização e identificar as lacunas de suas capacidades de detecção., O ambiente da equipe azul deve espelhar o atual sistema de segurança da organização, que pode ter ferramentas mal configuradas, software não compatível ou outros riscos conhecidos ou desconhecidos.,são softwares, estão configurados corretamente e up-to-date

Saiba Mais

Saiba mais sobre os benefícios da mesa exercícios e o que A CrowdStrike Serviço da equipe pode entregar a sua teamAm eu Pronto?, A CrowdStrike Mesa de Exercício

Como Construir uma Eficaz Equipe Vermelha e Azul

Como CrowdStrike® Services pode ser a solução certa para as organizações:

os Adversários estão em constante evolução, seu ataque TTPs, o que pode levar a violações de passar despercebido por semanas ou meses. Ao mesmo tempo, as organizações estão falhando em detectar ataques sofisticados por causa de controles de segurança ineficazes e falhas em suas defesas de segurança cibernética., As equipes de segurança precisam se certificar de que estão prontas para um ataque direcionado, e a capacidade de resistir a um tipo de ataque não significa que a equipe tenha as ferramentas e visibilidade para resistir a um ataque mais sofisticado.o exercício de emulação do adversário CrowdStrike foi projetado para dar a sua organização a experiência de um ataque sofisticado dirigido por atores de ameaça do mundo real-sem os danos ou custos de experimentar uma quebra real., A equipe de Serviços CrowdStrike alavancou as TTPs do ator de ameaças do mundo real derivadas da inteligência coletada por especialistas CrowdStrike no campo respondendo a incidentes e através da plataforma CrowdStrike Falcon®, que identifica trilhões de eventos e milhões de indicadores a cada semana. Os serviços CrowdStrike desenvolvem uma campanha de ataque específica à sua organização e dirigida a utilizadores de interesse, tal como um adversário faria., A equipe tem uma abordagem objetiva e orientada a objetivos para o ataque, focando em demonstrar o acesso a informações críticas em sua organização para ajudar a mostrar o impacto de uma violação à sua liderança sem ter que sofrer por uma violação real. Este exercício vai ajudá-lo a responder à pergunta: “estamos preparados para um ataque direcionado?”