équipe rouge vs équipe bleue définition

Un exercice équipe rouge / équipe bleue est une technique d’évaluation de la cybersécurité qui utilise des attaques simulées pour évaluer la force des capacités de sécurité existantes de,

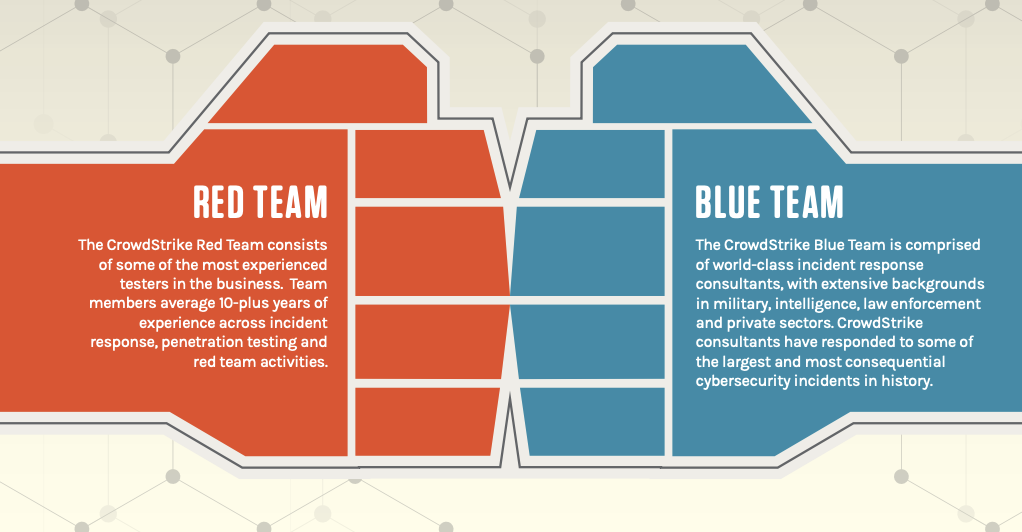

Inspiré d’exercices d’entraînement militaire, cet exercice est un affrontement entre deux équipes de professionnels de la cybersécurité hautement qualifiés: une équipe rouge qui utilise le métier d’adversaire du monde réel pour tenter de compromettre l’environnement, et une équipe bleue composée d’intervenants en cas d’incident qui travaillent au sein de l’Unité de sécurité pour

Les simulations Red team / blue team jouent un rôle important dans la défense de l’organisation contre un large éventail de cyberattaques des adversaires sophistiqués d’aujourd’hui.,les exercices aident les organisations:

- identifier les points de vulnérabilité en ce qui concerne les personnes, les technologies et les systèmes

- déterminer les domaines d’amélioration des processus de réponse aux incidents défensifs à chaque phase de la chaîne de destruction

- construire l’expérience de première main de l’organisation sur la façon de détecter et/div>

front lines Report

chaque année, notre équipe des services affronte une foule de nouveaux adversaires., Téléchargez le rapport Cyber Front Lines pour une analyse et des mesures pragmatiques recommandées par nos experts en services.

Télécharger

Qu’est-ce qu’une équipe rouge

dans une simulation de cybersécurité red team / blue team, l’équipe rouge agit comme un adversaire, tentant d’identifier et d’exploiter les faiblesses potentielles des cyberdéfenses de l’organisation en utilisant des techniques d’attaque sophistiquées. Ces équipes offensives sont généralement composées de professionnels de la sécurité hautement expérimentés ou de pirates éthiques indépendants qui se concentrent sur les tests de pénétration en imitant des techniques et des méthodes d’attaque du monde réel.,

l’équipe rouge obtient un accès initial généralement par le vol des informations d’identification des utilisateurs ou des techniques d’ingénierie sociale. Une fois à l’intérieur du réseau, l’équipe red élève ses privilèges et se déplace latéralement à travers les systèmes dans le but de progresser le plus profondément possible dans le réseau, en exfiltrant les données tout en évitant la détection.

qu’est-ce que le Red teaming et pourquoi votre équipe de sécurité en a-t-elle besoin?

Le Red teaming est l’acte d’identifier systématiquement et rigoureusement (mais de manière éthique) un chemin d’attaque qui viole la défense de sécurité de l’organisation grâce à des techniques d’attaque réelles., En adoptant cette approche contradictoire, les défenses de l’organisation ne reposent pas sur les capacités théoriques des outils et des systèmes de sécurité, mais sur leurs performances réelles en présence de menaces réelles. Le Red teaming est un élément essentiel pour évaluer avec précision les capacités et la maturité de l’entreprise en matière de prévention, de détection et de remédiation.

Qu’est-ce qu’une équipe bleue

Si l’équipe rouge joue à l’attaque, alors l’équipe bleue est en défense., Généralement, ce groupe est composé de consultants en réponse aux incidents qui fournissent des conseils à l’équipe de sécurité informatique sur les améliorations à apporter pour mettre fin aux types sophistiqués de cyberattaques et de menaces. L’équipe de sécurité informatique est alors responsable de la maintenance du réseau interne contre différents types de risques.

bien que de nombreuses organisations considèrent la prévention comme l’étalon-or de la sécurité, la détection et la remédiation sont tout aussi importantes pour les capacités globales de défense., Une mesure clé est le « temps de rupture” de l’organisation — la fenêtre critique entre le moment où un intrus compromet la première machine et le moment où il peut se déplacer latéralement vers d’autres systèmes du réseau.

CrowdStrike recommande généralement une « règle 1-10-60”, ce qui signifie que les organisations devraient être en mesure de détecter une intrusion en moins d’une minute, d’évaluer son niveau de risque en moins de 10 minutes et d’éjecter l’adversaire en moins d’une heure.,

en savoir plus

Apprenez à préparer votre équipe de cybersécurité à se défendre contre les attaques cibléestélécharger: fiche technique des exercices Red Team/Blue Team

avantages des exercices red team/blue team

La mise en œuvre d’une stratégie red team / blue team permet aux organisations de tester activement leurs capacités et leurs défenses cybernétiques existantes dans un environnement à faible risque., En engageant ces deux groupes, il est possible de faire évoluer en permanence la stratégie de sécurité de l’organisation en fonction des faiblesses et des vulnérabilités uniques de l’entreprise, ainsi que des dernières techniques d’attaque du monde réel.,directives pour:

- Identifier les erreurs de configuration et de couverture des lacunes en matière de produits de sécurité

- Renforcer la sécurité du réseau pour détecter les attaques ciblées et d’améliorer breakout time

- Augmenter la saine concurrence entre le personnel de sécurité et de favoriser la coopération entre la CE et les équipes de sécurité

- Élever la sensibilisation du personnel sur le risque de vulnérabilités humaines, ce qui peut compromettre la sécurité de l’organisation

- Renforcer les compétences et la maturité de l’organisation, les fonctions de sécurité dans un coffre-fort, faible risque de formation de l’environnement

Qui est le violet de l’équipe?,

Dans certains cas, les entreprises organisent un exercice équipe rouge / équipe bleue avec des ressources extérieures qui ne coopèrent pas pleinement avec les équipes de sécurité interne. Par exemple, les adversaires numériques embauchés pour jouer le rôle de l’équipe rouge peuvent ne pas partager leurs techniques d’attaque avec l’équipe bleue ou les débriefer complètement sur les points de faiblesse au sein de l’infrastructure de sécurité existante — laissant ouverte la possibilité que certaines lacunes subsistent une fois l’exercice terminé.

Une soi-disant « équipe Violette” est le terme utilisé pour décrire une équipe rouge et une équipe bleue qui travaillent à l’unisson., Ces équipes partagent des informations et des idées afin d’améliorer la sécurité globale de l’organisation.

chez CrowdStrike, nous pensons que les exercices red team / blue team ont relativement peu de valeur à moins que les deux équipes ne débriefent complètement toutes les parties prenantes après chaque engagement et offrent un rapport détaillé sur tous les aspects de l’activité du projet, y compris les techniques de test, les points d’accès, les vulnérabilités et d’autres informations spécifiques Pour nos besoins, « équipe Violette » est synonyme d’exercices d’équipe rouge/équipe bleue.,

compétences équipe rouge vs équipe bleue

ensemble de compétences équipe rouge

Une équipe rouge réussie doit être de nature sournoise, en supposant l’état d’esprit d’un adversaire sophistiqué pour accéder au réseau et progresser sans être détecté dans l’environnement. Le membre d’équipe idéal pour le groupe Rouge est à la fois technique et créatif, capable d’exploiter les faiblesses du système et la nature humaine. Il est également important que l’équipe rouge se familiarise avec les tactiques, techniques et Procédures des acteurs de la menace (TTPs) et les outils et cadres d’attaque utilisés par les adversaires d’aujourd’hui.,

par exemple, un adolescent de Floride a récemment utilisé des tactiques de spear-phishing ainsi que des techniques d’ingénierie sociale pour obtenir les informations d’identification des employés et accéder aux systèmes internes de Twitter, ce qui a entraîné une violation très médiatisée de plus de 100 comptes de célébrités.,techniques, outils et garanties de sécurité

- solides compétences en développement de logiciels afin de développer des outils sur mesure pour contourner les mécanismes et mesures de sécurité communs

- expérience dans les tests de pénétration, qui aideraient à exploiter les vulnérabilités communes et à éviter les activités souvent surveillées ou facilement détectées

- compétences en ingénierie sociale qui permettent au membre de l’équipe de manipuler les autres pour partager des informations ou des informations d’identification

ensemble de compétences de L’équipe bleue

bien que l’équipe bleue soit techniquement axée sur la défense, une grande partie de son travail est de nature proactive., Idéalement, cette équipe identifie et neutralise les risques et les menaces avant qu’ils n’infligent des dommages à l’organisation. Cependant, la sophistication croissante des attaques et des adversaires en fait une tâche presque impossible, même pour les professionnels de la cybersécurité les plus qualifiés.

le travail de l’équipe bleue est à parts égales la prévention, la détection et la remédiation.,l’équipe comprend:

- une compréhension complète de la stratégie de sécurité de l’organisation à travers les personnes, les outils et les technologies

- des compétences en analyse pour identifier avec précision les menaces les plus dangereuses et prioriser les réponses en conséquence

- des techniques de renforcement pour réduire la surface d’attaque, en particulier en ce qui concerne l’équipe rouge et l’équipe bleue travaillent ensemble?,

scénarios Lorsqu’un exercice équipe rouge/équipe bleue est nécessaire

Les exercices équipe rouge / équipe bleue sont un élément essentiel de toute stratégie de sécurité robuste et efficace. Idéalement, ces exercices aident l’organisation à identifier les faiblesses des personnes, des processus et des technologies dans le périmètre du réseau, ainsi qu’à identifier les failles de sécurité telles que les portes dérobées et autres vulnérabilités d’accès qui peuvent exister dans l’architecture de sécurité. Ces informations aideront finalement les clients à renforcer leurs défenses et à former ou exercer leurs équipes de sécurité pour mieux répondre aux menaces.,

étant donné que de nombreuses violations peuvent passer inaperçues pendant des mois, voire des années, il est important d’effectuer régulièrement des exercices en équipe rouge / équipe bleue. La recherche montre que les adversaires habitent, en moyenne, 197 jours dans un environnement réseau avant d’être détectés et éjectés. Cela soulève les enjeux pour les entreprises dans la mesure où les attaquants peuvent utiliser ce temps pour mettre en place des portes dérobées ou autrement modifier le réseau pour créer de nouveaux points d’accès qui pourraient être exploités à l’avenir.,

un facteur de différenciation important dans la façon dont CrowdStrike aborde les exercices red team / blue team est en termes de stratégie globale. Nous utilisons les activités de l’équipe rouge pour ensemencer l’environnement avec des données afin que l’équipe bleue puisse évaluer le risque associé à chaque incident et réagir en conséquence. En tant que tel, nous ne traitons pas cet exercice comme un jeu de guerre proverbial où nos clients tentent de bloquer chaque action de l’équipe rouge, mais évaluons et hiérarchisons efficacement les événements que les données révèlent être la plus grande menace.,

exemples D’exercices de L’équipe rouge

Les équipes rouges utilisent une variété de techniques et d’outils pour exploiter les lacunes de l’architecture de sécurité. Par exemple, en assumant le rôle d’un pirate informatique, un membre de l’équipe red peut infecter l’hôte avec un logiciel malveillant pour désactiver les contrôles de sécurité ou utiliser des techniques d’ingénierie sociale pour voler les informations d’identification d’accès.

Les activités de L’équipe rouge suivent généralement le cadre MITRE ATT&CK, qui est une base de connaissances accessible à l’échelle mondiale sur les tactiques, les techniques et les méthodes de l’adversaire basées sur l’expérience et les événements réels., Le cadre Sert de base au développement de capacités de prévention, de détection et d’intervention qui peuvent être personnalisées en fonction des besoins uniques de chaque organisation et des nouveaux développements dans le paysage des menaces., les employés ou d’autres membres du réseau pour partager, divulguer ou créer des informations d’identification du réseau

- intercepter la communication afin de cartographier le réseau ou d’obtenir plus d’informations sur l’environnement afin de contourner les techniques de sécurité courantes

- cloner les cartes d’accès d’un administrateur pour accéder à des zones non restreintes

exemples D’exercices de L’équipe bleue

en tant que ligne de défense de l’organisation, l’équipe bleue utilise des outils de sécurité, des protocoles, des systèmes et d’autres ressources pour protéger l’organisation et identifier les lacunes dans ses capacités de détection., L’environnement de l’équipe bleue doit refléter le système de sécurité actuel de l’organisation, qui peut comporter des outils mal configurés, des logiciels non corrigés ou d’autres risques connus ou inconnus.,ce qui signifie que l’organisation accorde le niveau d’accès le plus bas possible à chaque utilisateur ou appareil pour aider à limiter les mouvements latéraux sur le réseau en cas de violation

en savoir plus

Découvrez les avantages des exercices sur qu’est-ce que l’équipe de CrowdStrike service peut fournir à votre teamam I ready?, L’exercice de table CrowdStrike

comment construire une équipe rouge et une équipe bleue efficaces

comment les services CrowdStrike® peuvent être la bonne solution pour les organisations:

Les adversaires font constamment évoluer leurs TTP d’attaque, ce qui peut Dans le même temps, les entreprises ne parviennent pas à détecter les attaques sophistiquées en raison de contrôles de sécurité inefficaces et de lacunes dans leurs défenses de cybersécurité., Les équipes de sécurité doivent s’assurer qu’ils sont prêts pour une attaque ciblée, et la capacité à résister à un type d’attaque ne signifie pas que l’équipe dispose des outils et de la visibilité pour résister à une attaque plus sophistiquée.

L’exercice D’émulation des adversaires CrowdStrike est conçu pour donner à votre organisation l’expérience d’une attaque ciblée sophistiquée par des acteurs de la menace du monde réel-sans les dommages ou les coûts liés à une véritable violation., L’équipe des services CrowdStrike tire parti des TTP des acteurs de la menace dans le monde réel issus des renseignements collectés par les experts CrowdStrike sur le terrain en réponse aux incidents et via la plateforme CrowdStrike Falcon®, qui identifie des milliards d’événements et des millions d’indicateurs chaque semaine. CrowdStrike services développe une campagne d’attaque ciblée spécifique à votre organisation et destinée aux utilisateurs d’intérêt, tout comme le ferait un adversaire., L’équipe adopte une approche objective et axée sur les objectifs de l’attaque, en se concentrant sur la démonstration de l’accès aux informations critiques dans votre organisation pour aider à montrer l’impact d’une violation à votre direction sans avoir à subir une véritable violation. Cet exercice vous aidera à répondre à la question » sommes-nous préparés à une attaque ciblée?”