Red Team vs Blue Team Defined

A red Team / blue Team Übung ist eine Cybersecurity Assessment-Technik, die simulierte Angriffe verwendet, um die Stärke der bestehenden Sicherheitsfunktionen des Unternehmens zu messen und Bereiche der Verbesserung in einer risikoarmen Umgebung zu identifizieren.,

Nach dem Vorbild militärischer Trainingsübungen ist diese Übung ein Face-off zwischen zwei Teams hochqualifizierter Cybersicherheitsexperten: einem roten Team, das reale gegnerische Fahrzeuge verwendet, um die Umwelt zu gefährden, und einem blauen Team, das aus Incident Respondern besteht, die innerhalb der Sicherheitseinheit arbeiten, um das Eindringen zu identifizieren, zu bewerten und darauf zu reagieren.

Red Team / blue Team Simulationen spielen eine wichtige Rolle bei der Verteidigung der Organisation gegen eine Vielzahl von Cyberangriffen von heutigen anspruchsvollen Gegnern.,übungen helfen Organisationen:

- Identifizieren Sie Schwachstellen in Bezug auf Personen, Technologien und Systeme

- Bestimmen Sie Verbesserungsbereiche für defensive Incident Response-Prozesse in jeder Phase der Kill-Kette

- Bauen Sie die Erfahrung der Organisation aus erster Hand auf, wie Sie einen gezielten Angriff erkennen und eindämmen können

- Entwickeln Sie Reaktions-und Sanierungsaktivitäten, um die Umgebung wieder in einen normalen Betriebszustand zu versetzen

Front Lines Report

Jedes Jahr kämpft unser Serviceteam gegen eine Vielzahl neuer Gegner., Laden Sie den Cyber Front Lines-Bericht herunter, um Analysen und pragmatische Schritte durchzuführen, die von unseren Serviceexperten empfohlen werden.

Jetzt herunterladen

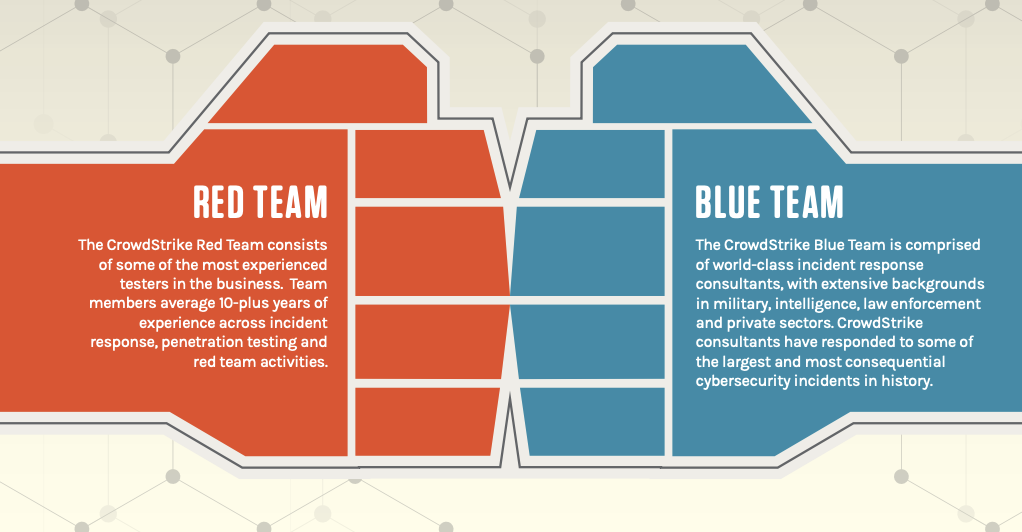

Was ist ein rotes Team

In einer Cybersicherheitssimulation des roten Teams / blauen Teams fungiert das rote Team als Gegner und versucht, potenzielle Schwächen innerhalb der Cyberabwehr des Unternehmens mithilfe ausgeklügelter Angriffstechniken zu identifizieren und auszunutzen. Diese Offensivteams bestehen in der Regel aus erfahrenen Sicherheitsexperten oder unabhängigen ethischen Hackern, die sich auf Penetrationstests konzentrieren, indem sie reale Angriffstechniken und-methoden imitieren.,

Das rote Team erhält anfänglichen Zugriff in der Regel durch den Diebstahl von Benutzeranmeldeinformationen oder Social-Engineering-Techniken. Sobald sich das rote Team im Netzwerk befindet, erhöht es seine Berechtigungen und bewegt sich seitlich über Systeme mit dem Ziel, so tief wie möglich in das Netzwerk einzudringen, Daten zu exfiltrieren und gleichzeitig eine Erkennung zu vermeiden.

Was ist red teaming und warum hat Ihr team für Sicherheit brauchen Sie?

Red teaming ist der Akt der systematisch und konsequent (aber ethisch) identifizieren einen Angriff Pfad, der gegen die Organisation, die Sicherheit Verteidigung durch real-world attack Techniken., Bei der Annahme dieses kontradiktorischen Ansatzes basieren die Abwehrkräfte der Organisation nicht auf den theoretischen Fähigkeiten von Sicherheitswerkzeugen und-systemen, sondern auf ihrer tatsächlichen Leistung bei realen Bedrohungen. Red Teaming ist eine wichtige Komponente bei der genauen Beurteilung der Prävention, Erkennung und Sanierung Fähigkeiten und Reife des Unternehmens.

Was ist ein blaues Team

Wenn das rote Team offensiv spielt, dann ist das blaue Team in der Verteidigung., Typischerweise besteht diese Gruppe aus Incident Response-Beratern, die dem IT-Sicherheitsteam Anleitungen geben, wo Verbesserungen vorgenommen werden können, um komplexe Arten von Cyberangriffen und Bedrohungen zu stoppen. Das IT-Sicherheitsteam ist dann für die Aufrechterhaltung des internen Netzwerks gegen verschiedene Arten von Risiken verantwortlich.

Während viele Organisationen Prävention als Goldstandard für Sicherheit betrachten, sind Erkennung und Behebung für die allgemeinen Verteidigungsfähigkeiten gleichermaßen wichtig., Eine wichtige Metrik ist die „Breakout — Zeit“ des Unternehmens-das kritische Fenster zwischen dem Zeitpunkt, an dem ein Eindringling die erste Maschine gefährdet, und dem Zeitpunkt, an dem er sich seitlich zu anderen Systemen im Netzwerk bewegen kann.

CrowdStrike empfiehlt typischerweise eine „1-10-60-Regel“, was bedeutet, dass Organisationen in der Lage sein sollten, ein Eindringen in weniger als einer Minute zu erkennen, sein Risiko innerhalb von 10 Minuten zu bewerten und den Gegner in weniger als einer Stunde auszuwerfen.,

Erfahren Sie mehr

Erfahren Sie, wie Sie Ihr Cybersicherheitsteam auf die Verteidigung gegen gezielte Angriffe vorbereitendownload: Red Team / Blue Team Übungsdatenblatt

Vorteile von Red team/blue Team Übungen

Durch die Implementierung einer Red team/blue Team Strategie können Unternehmen ihre vorhandenen Cyber Abwehrkräfte und Fähigkeiten in einer risikoarmen Umgebung aktiv testen., Durch die Einbeziehung dieser beiden Gruppen ist es möglich, die Sicherheitsstrategie des Unternehmens basierend auf den einzigartigen Schwächen und Schwachstellen des Unternehmens sowie den neuesten realen Angriffstechniken kontinuierlich weiterzuentwickeln.,anisation to:

- Identifizieren Sie Fehlkonfigurationen und Abdeckungslücken in bestehenden Sicherheitsprodukten

- Stärken Sie die Netzwerksicherheit, um gezielte Angriffe zu erkennen und die Ausbruchszeit zu verbessern

- Erhöhen Sie den gesunden Wettbewerb unter dem Sicherheitspersonal und fördern Sie die Zusammenarbeit zwischen den IT-und Sicherheitsteams

- Erhöhen Sie das Bewusstsein der Mitarbeiter für das Risiko menschlicher Sicherheitslücken, die die Sicherheit der Organisation beeinträchtigen können

- Bauen Sie die Fähigkeiten und die Reife der Sicherheitsfähigkeiten der Organisation in einer sicheren, risikoarmen Schulungsumgebung auf

Wer ist das purple Team?,

In einigen Fällen organisieren Unternehmen eine rote / blaue Teamübung mit externen Ressourcen, die nicht vollständig mit internen Sicherheitsteams zusammenarbeiten. Zum Beispiel können digitale Gegner, die eingestellt wurden, um den Teil des roten Teams zu spielen, ihre Angriffstechniken möglicherweise nicht mit dem blauen Team teilen oder sie nicht vollständig über Schwachstellen innerhalb der vorhandenen Sicherheitsinfrastruktur informieren — was die Möglichkeit offen lässt, dass einige Lücken bestehen bleiben, sobald die Übung abgeschlossen ist.

Ein sogenanntes „purple Team“ ist der Begriff, der verwendet wird, um ein rotes Team und ein blaues Team zu beschreiben, die im Einklang arbeiten., Diese Teams teilen Informationen und Erkenntnisse, um die allgemeine Sicherheit des Unternehmens zu verbessern.

Bei CrowdStrike glauben wir, dass Red Team/Blue Team-Übungen relativ wenig Wert haben, es sei denn, beide Teams informieren alle Stakeholder nach jedem Engagement vollständig und bieten einen detaillierten Bericht über alle Aspekte der Projektaktivität, einschließlich Testtechniken, Zugangspunkte, Schwachstellen und andere spezifische Informationen, die der Organisation helfen, Lücken angemessen zu schließen und ihre Abwehrkräfte zu stärken. Für unsere Zwecke ist „Purple Teaming“ gleichbedeutend mit Red Team/Blue Team Übungen.,

Red Team vs Blue Team Skills

Red Team Skill set

Ein erfolgreiches rotes Team muss hinterhältiger Natur sein und die Denkweise eines ausgeklügelten Gegners annehmen, um Zugang zum Netzwerk zu erhalten und unentdeckt durch die Umgebung voranzukommen. Das ideale Teammitglied für die red Group ist sowohl technisch als auch kreativ und kann Systemschwächen und die menschliche Natur ausnutzen. Es ist auch wichtig, dass das rote Team mit Taktiken, Techniken und Verfahren (TTPs) des Bedrohungsakteurs sowie den Angriffstools und-frameworks vertraut ist, die die heutigen Gegner verwenden.,

Zum Beispiel verwendete ein Teenager aus Florida kürzlich Spear-Phishing-Taktiken sowie Social-Engineering-Techniken, um Mitarbeiteranmeldeinformationen zu erhalten und auf interne Systeme bei Twitter zuzugreifen, was zu einem hochkarätigen Verstoß gegen mehr als 100 Promi-Konten führte.,als Sicherheitstechniken, Werkzeuge und Schutzmaßnahmen

Blue Team Skill set

Während sich das blaue Team technisch auf Verteidigung konzentriert, ist ein Großteil ihrer proaktive Natur., Idealerweise identifiziert und neutralisiert dieses Team Risiken und Bedrohungen, bevor sie der Organisation Schaden zufügen. Die zunehmende Komplexität von Angriffen und Gegnern macht dies jedoch selbst für die erfahrensten Cybersicherheitsexperten zu einer nahezu unmöglichen Aufgabe.

Die Aufgabe des Blue Teams besteht zu gleichen Teilen in Prävention, Erkennung und Sanierung.,das Team umfasst:

- Ein umfassendes Verständnis der Sicherheitsstrategie des Unternehmens für Personen, Tools und Technologien

- Analysefähigkeiten, um die gefährlichsten Bedrohungen genau zu identifizieren und die Antworten entsprechend zu priorisieren

- Härtungstechniken zur Reduzierung der Angriffsoberfläche, insbesondere im Zusammenhang mit dem Domain Name System (DNS) zur Verhinderung von Phishing-Angriffen und anderen webbasierten Breach-Techniken

- Sensibilisierung für die vorhandenen Sicherheitserkennungstools und-systeme des Unternehmens und ihre Sicherheitsmechanismen

Wie Arbeiten das rote Team und das blaue Team zusammen?,

Szenarien, in denen eine rote/blaue Teamübung erforderlich ist

Rote/blaue Teamübungen sind ein wichtiger Bestandteil jeder robusten und effektiven Sicherheitsstrategie. Idealerweise helfen diese Übungen dem Unternehmen dabei, Schwachstellen in Personen, Prozessen und Technologien innerhalb des Netzwerkumfangs zu identifizieren und Sicherheitslücken wie Hintertüren und andere Sicherheitslücken in der Sicherheitsarchitektur zu lokalisieren. Diese Informationen helfen Kunden letztendlich dabei, ihre Abwehrkräfte zu stärken und ihre Sicherheitsteams zu trainieren oder auszuüben, um besser auf Bedrohungen zu reagieren.,

Da viele Verstöße monatelang oder sogar jahrelang unentdeckt bleiben können, ist es wichtig, regelmäßig rote/blaue Teamübungen durchzuführen. Untersuchungen zeigen, dass Gegner im Durchschnitt 197 Tage in einer Netzwerkumgebung leben, bevor sie erkannt und ausgeworfen werden. Dies erhöht den Einsatz für Unternehmen, da Angreifer diese Zeit nutzen können, um Hintertüren einzurichten oder das Netzwerk auf andere Weise zu ändern, um neue Zugangspunkte zu schaffen, die in Zukunft ausgenutzt werden könnten.,

Ein wichtiges Unterscheidungsmerkmal in der Art und Weise, wie CrowdStrike sich Red Team/Blue Team Übungen nähert, ist in Bezug auf die Gesamtstrategie. Wir verwenden Red-Team-Aktivitäten, um die Umgebung mit Daten auszustatten, damit das Blue-Team das mit jedem Vorfall verbundene Risiko einschätzen und entsprechend reagieren kann. Daher behandeln wir diese Übung nicht als sprichwörtliches Kriegsspiel, bei dem unsere Kunden versuchen, jede Aktion des roten Teams zu blockieren, sondern die Ereignisse, bei denen die Daten die größte Bedrohung darstellen, effektiv bewerten und priorisieren.,

Red Team Übungsbeispiele

Red Teams nutzen eine Vielzahl von Techniken und Tools, um Lücken in der Sicherheitsarchitektur auszunutzen. Wenn Sie beispielsweise die Rolle eines Hackers übernehmen, kann ein Red-Teammitglied den Host mit Malware infizieren, um Sicherheitskontrollen zu deaktivieren, oder Social-Engineering-Techniken verwenden, um Zugangsdaten zu stehlen.

Red Team-Aktivitäten folgen üblicherweise dem MITRE ATT&CK Framework, einer weltweit zugänglichen Wissensbasis für gegnerische Taktiken, Techniken und Methoden, die auf realen Erfahrungen und Ereignissen basieren., Das Framework dient als Grundlage für die Entwicklung von Präventions -, Erkennungs-und Reaktionsfunktionen, die an die individuellen Bedürfnisse jedes Unternehmens und an neue Entwicklungen in der Bedrohungslandschaft angepasst werden können., mitarbeiter oder andere Netzwerkmitglieder in die gemeinsame Nutzung, Offenlegung oder Erstellung von Netzwerkanmeldeinformationen

Blue Team Übungsbeispiele

Das Blue Team, das als Verteidigungslinie der Organisation fungiert, verwendet Sicherheitstools, Protokolle, Systeme und andere Ressourcen, um die Organisation zu schützen und Lücken in ihren Erkennungsfunktionen zu identifizieren., Die Umgebung des Blue Teams sollte das aktuelle Sicherheitssystem des Unternehmens widerspiegeln, das möglicherweise falsch konfigurierte Tools, nicht gepatchte Software oder andere bekannte oder unbekannte Risiken aufweist.,sind software, sind richtig konfiguriert und up-to-date

Erfahren Sie mehr

Erfahren Sie mehr über die Vorteile von tabletop übungen und was kann das Team des CrowdStrike-Dienstes an Ihr Team liefern, wenn ich bereit bin?, Die CrowdStrike Tabletop-Übung

Wie man ein effektives rotes Team und ein blaues Team aufbaut

Wie CrowdStrike® – Dienste die richtige Lösung für Organisationen sein können:

Gegner entwickeln ihre Angriffs-TTPs ständig weiter, was dazu führen kann, dass Verstöße wochen-oder monatelang unentdeckt bleiben. Gleichzeitig erkennen Unternehmen aufgrund ineffektiver Sicherheitskontrollen und Lücken in ihrer Cybersicherheitsabwehr keine ausgeklügelten Angriffe., Sicherheitsteams müssen sicherstellen, dass sie für einen gezielten Angriff bereit sind, und die Fähigkeit, einer Art von Angriff standzuhalten, bedeutet nicht, dass das Team über die Werkzeuge und die Sichtbarkeit verfügt, um einem ausgefeilteren Angriff standzuhalten.

Die CrowdStrike-Gegneremulationsübung wurde entwickelt, um Ihrer Organisation die Erfahrung eines ausgeklügelten gezielten Angriffs durch reale Bedrohungsakteure zu vermitteln-ohne den Schaden oder die Kosten eines echten Verstoßes., Das CrowdStrike Services-Team nutzt TTPs des realen Bedrohungsakteurs, die aus Informationen stammen, die von CrowdStrike-Experten auf dem Gebiet der Reaktion auf Vorfälle und über die CrowdStrike Falcon® – Plattform gesammelt wurden, die jede Woche Billionen von Ereignissen und Millionen von Indikatoren identifiziert. CrowdStrike Services entwickelt eine gezielte Angriffskampagne, die spezifisch für Ihre Organisation ist und sich an Interessenten richtet, genau wie es ein Gegner tun würde., Das Team verfolgt einen objektiven, zielorientierten Ansatz für den Angriff und konzentriert sich darauf, den Zugriff auf kritische Informationen in Ihrem Unternehmen zu demonstrieren, um die Auswirkungen eines Verstoßes auf Ihre Führung aufzuzeigen, ohne einen echten Verstoß erleiden zu müssen. Diese Übung wird Ihnen helfen, die Frage zu beantworten :“ Sind wir auf einen gezielten Angriff vorbereitet?”